كشف باحثون في الأمن السيبراني عن ثغرة أمنية حرجة في منصة CrushFTP، يتم استغلالها حاليًا بشكل نشط في بيئات العالم الحقيقي. وقد حصلت هذه الثغرة على المعرّف CVE-2025-54309، وتم تقييمها بدرجة خطورة 9.0 على مقياس CVSS.

وبحسب وصف الثغرة في قاعدة بيانات الثغرات الوطنية التابعة للمعهد القومي الأمريكي للمعايير والتقنية (NVD)، فإن الإصدارات المتأثرة هي CrushFTP 10 قبل الإصدار 10.8.5 وCrushFTP 11 قبل الإصدار 11.3.4_23. وتحدث الثغرة عند عدم استخدام ميزة وكيل DMZ، حيث يتم التعامل مع تحقق AS2 بطريقة خاطئة، مما يسمح للمهاجمين بالحصول على صلاحيات المسؤول عبر بروتوكول HTTPS.

استغلال الصفري واكتشاف متأخر

أوضحت شركة CrushFTP أنها رصدت أول حالة استغلال لهذه الثغرة بتاريخ 18 يوليو 2025 في الساعة 9 صباحًا بتوقيت وسط أمريكا (CST)، إلا أنها أشارت إلى أن الاستغلال قد يكون بدأ قبل ذلك بفترة. وأضافت الشركة: “كان ناقل الهجوم هو بروتوكول HTTP(S)، وتمكن المهاجمون من الاستفادة من خلل سابق في آلية تحقق AS2. لاحظ القراصنة تغييرات أجريت في الكود البرمجي مؤخراً، وقاموا بعكس هندسي لتحديد طريقة استغلال الخلل القديم”.

خطر كبير في البيئات الحساسة

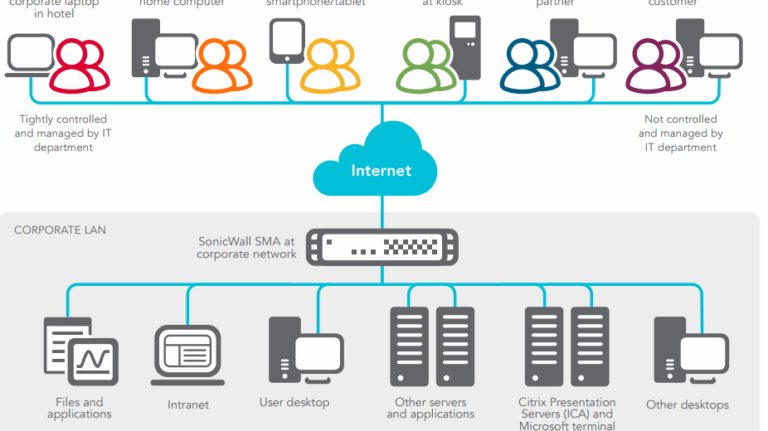

تُستخدم منصة CrushFTP على نطاق واسع في المؤسسات الحكومية، وقطاعات الرعاية الصحية، والشركات الكبرى لنقل الملفات الحساسة، مما يجعل من الوصول الإداري نقطة اختراق خطيرة. إذ قد يتمكن المهاجمون من استخراج البيانات، وزرع أبواب خلفية، أو التوسع داخل الأنظمة الداخلية المعتمدة على الخادم في تبادل البيانات الموثوق. وفي حال عدم عزل الخادم ضمن بيئة DMZ، يصبح نقطة فشل وحيدة تهدد البنية التحتية بأكملها.

هندسة عكسية للشفرة واستهداف الإصدارات القديمة

أشارت CrushFTP إلى أن الفاعلين المجهولين وراء هذه الحملة تمكنوا من إجراء هندسة عكسية للكود المصدري، واكتشفوا الثغرة لاستهداف الأجهزة التي لم تُحدَّث بعد. ويُعتقد أن الثغرة CVE-2025-54309 كانت موجودة في الإصدارات التي سبقت 1 يوليو 2025.

مؤشرات الاختراق (IoCs)

نشرت الشركة عدة مؤشرات يمكن من خلالها التعرف على الخوادم المصابة، أبرزها:

-

امتلاك المستخدم الافتراضي لصلاحيات المسؤول

-

إنشاء معرفات مستخدم عشوائية وطويلة (مثل: 7a0d26089ac528941bf8cb998d97f408m)

-

إنشاء مستخدمين جدد بصلاحيات إدارية

-

التعديل الحديث على ملف “MainUsers/default/user.xml” ووجود قيمة “last_logins” فيه

-

اختفاء الأزرار من واجهة المستخدم النهائية وظهور زر “Admin” لمستخدمين كانوا عاديين سابقًا

إجراءات التحقيق والاستجابة

نصحت CrushFTP الفرق الأمنية بمراجعة توقيتات التعديل على ملف user.xml، وربط حالات الدخول الإداري بعناوين IP العامة، وتدقيق تغييرات الصلاحيات على المجلدات الحساسة. كما شددت على أهمية البحث في سجلات الوصول عن أنماط مشبوهة مرتبطة بمستخدمين جدد أو ترقيات غير مبررة إلى صلاحيات إدارية، والتي تُعد من السمات المعتادة لما بعد الاستغلال في سيناريوهات الاختراق الواقعية.

توصيات للتخفيف من الأثر

أوصت الشركة بمجموعة من الإجراءات الوقائية، منها:

-

استعادة نسخة احتياطية قديمة للمستخدم الافتراضي

-

مراجعة تقارير الرفع والتنزيل بحثًا عن نقلات مشبوهة

-

حصر عناوين IP المخوّلة بتنفيذ المهام الإدارية

-

إنشاء قائمة IP بيضاء للوصول إلى خادم CrushFTP

-

اعتماد خادم DMZ لاستخدامات المؤسسات

-

التأكد من تفعيل التحديثات التلقائية

تاريخ طويل من الثغرات الحرجة

حتى الآن، لا تزال طبيعة الهجمات الحالية غير واضحة بشكل كامل. وكانت المنصة قد شهدت في أبريل الماضي استغلال ثغرة أخرى (CVE-2025-31161، بتقييم 9.8) لنشر برمجية MeshCentral وغيرها من البرمجيات الخبيثة. كما سُجّل العام الماضي استغلال ثغرة حرجة أخرى (CVE-2024-4040، تقييم 9.8) استُخدمت في استهداف كيانات أمريكية متعددة.

ومع تكرر استغلال الثغرات عالية الخطورة في CrushFTP خلال العام الماضي، أصبحت المنصة هدفًا متكررًا في حملات التهديد المتقدمة. وينبغي للمنظمات أخذ هذا النمط بعين الاعتبار عند تقييم مستوى تعرضها للتهديدات، بما يشمل سياسات التحديث، ومخاطر برامج نقل الملفات من جهات خارجية، وآليات رصد الثغرات غير المكتشفة المرتبطة بأدوات الوصول عن بعد وسرقة بيانات الاعتماد.