رصد باحثون في شركة ESET سلسلة هجمات إلكترونية جديدة يُعتقد أنها تستهدف شركات أوروبية تنشط في قطاع الدفاع، ضمن حملة طويلة الأمد تُعرف باسم Operation Dream Job، حيث يلجأ المهاجمون إلى استدراج الضحايا عبر عروض عمل مزيفة لتثبيت برمجيات خبيثة وسرقة معرفة التصنيع والمعلومات الملكية.

استدراج مهندسي الطائرات المسيرة بعروض وهمية

قال الباحثان Peter Kálnai وAlexis Rapin من ESET إن بعض الشركات المستهدفة تعمل في قطاع المركبات الجوية غير المأهولة (UAV)، ما يشير إلى احتمال ربط الحملة بجهود كوريا الشمالية لتوسيع برنامجها للطائرات المسيرة. وتعتمد الحملة أسلوبًا اجتماعيًا شديد الانخداع يشبه ما يُعرف بلَواء Contagious Interview: يتم إرسال عرض عمل مغرٍ يتضمن مستندًا خداعيًا يحتوي على قارئ PDF مُطعَّم ببرمجية خبيثة.

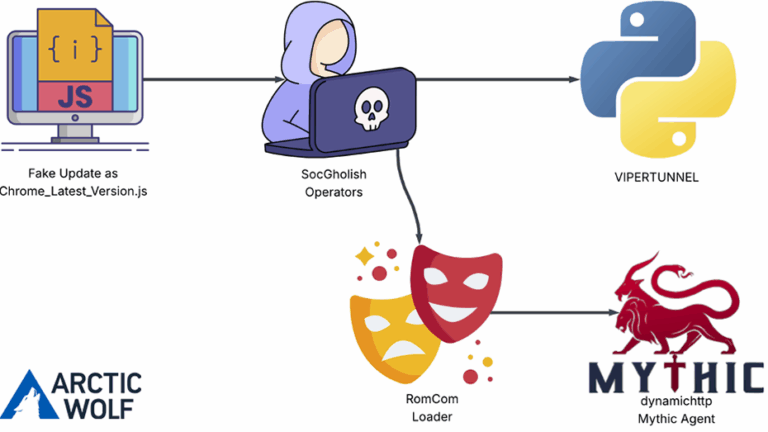

برمجيات خبيثة متقدمة وسلسلة تحميل متعددة المراحل

أوضحت ESET أن الهدف الرئيس للحملة هو نهب المعلومات والمهارات التصنيعية من الضحايا عبر عائلات برمجية مثل ScoringMathTea وMISTPEN. تسلسل الإصابة يبدأ بتشغيل ملف ثنائي يقوم بتحميل مكتبة DLL خبيثة تُنشر من خلالها ScoringMathTea، إلى جانب محمّل متقدّم باسم BinMergeLoader يقوم بدور مماثل لـ MISTPEN، مستفيدًا من Microsoft Graph API والتوكنات لجلب حمولات إضافية. في سيناريوهات بديلة، تُستخدم أداة إسقاط مجهولة لتسليم حمولتين مرحليتين تؤديان في النهاية إلى نشر ScoringMathTea — وهو RAT متطوّر يدعم نحو أربعين أمرًا للتحكم الكامل في الأجهزة المخترقة.

خلفية زمنية وروابط كشف سابقة

لاحظت ESET بداية الحملة في أواخر مارس 2025. وقد وثّقت تقارير سابقة ظهور ScoringMathTea (المعروف أيضًا باسم ForestTiger) في أوائل 2023 ضمن هجمات استهدفت شركة تكنولوجية هندية ومقاول دفاعي في بولندا، بينما وثّقت Google Mandiant أداة MISTPEN في سبتمبر 2024 ضمن اختراقات استهدفت قطاعات الطاقة والطيران. وتعود أقدم رصدات ScoringMathTea إلى أكتوبر 2022.

صلة بـ “Lazarus” وبنى استهداف متواصلة

تُعدّ حملة Operation Dream Job امتدادًا لنشاط مجموعة Lazarus Group الكورية الشمالية، التي تُعرف أيضًا بأسماء تعقب عدة مثل APT-Q-1 وBlack Artemis وDiamond Sleet وHidden Cobra وTEMP.Hermit وUNC2970، وتُقدَّر مدة عملها منذ 2009 على الأقل. سلطت ESET الضوء على استمرار المجموعة في نمط عمل متكرر: نشر الحمولة الرئيسية المفضلة (ScoringMathTea) وتطويع تطبيقات مفتوحة المصدر لتروجانها، ما يمنحها درجة من التعدد الشكلي (polymorphism) تكفي لتفادي بعض آليات الكشف دون إخفاء هويتها بالكامل.