كشف باحثون أمنيون عن استغلال مجموعات قرصنة مرتبطة بالصين لثغرة حرجة في نظام SAP NetWeaver (CVE-2025-31324) لاختراق شبكات حيوية في قطاعات الطاقة والمياه والحكومات حول العالم.

تفاصيل الهجوم: من يقف وراءه وكيف تم تنفيذه؟

المجموعات المتورطة:

-

UNC5221 وUNC5174 وCL-STA-0048 (مجموعات تُنسب إلى الصين).

-

مجموعة رابعة غير مصنفة تقوم بمسح شامل لأنظمة SAP لاستهدافها لاحقاً.

طريقة الاختراق:

-

استغلال الثغرة (CVE-2025-31324):

-

تسمح بتحميل ملفات عن بُعد دون مصادقة، مما يتيح تنفيذ أوامر خبيثة (RCE).

-

-

نشر “أصداف ويب” (Web Shells):

-

للحفاظ على وصول دائم إلى الأنظمة المخترقة.

-

-

تنزيل برمجيات خبيثة متقدمة:

-

مثل KrustyLoader (منصة لإسقاط حمولات إضافية).

-

SNOWLIGHT وVShell (أبواب خلفية مبنية بلغة Go).

-

الضحايا البارزون:

-

بريطانيا: شبكات توزيع الغاز الطبيعي ومرافق إدارة المياه والنفايات.

-

الولايات المتحدة: مصانع أجهزة طبية وشركات نفط وغاز.

-

السعودية: وزارات مسؤولة عن الاستثمار والتنظيم المالي.

أدلة دامغة: ماذا وجد الباحثون؟

اكتشفت EclecticIQ دليلاً قاطعاً على خادم تابع للمهاجمين (15.204.56[.]106) يحتوي على:

-

سجلّات الاختراقات (بما في ذلك 581 نظام SAP مخترق).

-

قائمة بـ800 نطاق تعمل على SAP تمهيداً لاستهدافها مستقبلاً.

“هذه الملفات تكشف ليس فقط عن الهجمات الناجحة، بل أيضاً عن خطط المجموعة المستقبلية”

— أردا بيوككايا، باحث في EclecticIQ

برمجيات خبيثة مستخدمة في الهجوم

| المجموعة | الأداة المستخدمة | الوظيفة |

|---|---|---|

| CL-STA-0048 | Reverse Shell | إنشاء اتصال عكسي مع خادم التحكم (43.247.135[.]53). |

| UNC5221 | KrustyLoader (Rust) | تنزيل برمجيات مثل Sliver وتنفيذ أوامر. |

| UNC5174 | SNOWLIGHT + GOREVERSE | إسقاط VShell (حصان طروادة) وGOREVERSE (باب خلفي). |

ثغرة جديدة تُكتشف في SAP (CVE-2025-42999)

بعد تحليل الهجمات، اكتُشفت ثغرة إضافية في Visual Composer Metadata Uploader (درجة خطورتها 9.1/10)، تسمح للمستخدمين المميزين بتحميل محتوى خبيث.

كيف تحمي مؤسستك؟

-

التحديث الفوري:

-

تثبيت تصحيحات SAP الصادرة في مايو 2025.

-

-

مراقبة نشاط SAP NetWeaver:

-

البحث عن ملفات غير معروفة قد تكون “أصداف ويب”.

-

-

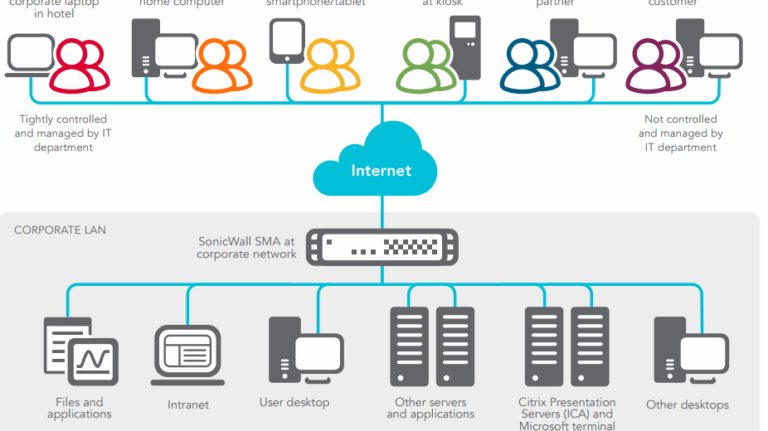

عزل الأنظمة الحيوية:

-

تقييد الوصول إلى واجهات SAP من الإنترنت المباشر.

-

-

استخدام حلول متخصصة:

-

مثل منصات Onapsis لاكتشاف الاستغلال في الوقت الفعلي.

-

الخاتمة: لماذا يستهدفون SAP تحديداً؟

-

أنظمة SAP NetWeaver منتشرة في الشركات الكبرى والحكومات.

-

تحتوي غالباً على ثغرات غير مصححة بسبب تعقيدها.

-

اختراقها يُمكن المهاجمين من الوصول إلى بيانات حساسة لسنوات.

“هذه الهجمات ليست عشوائية، بل جزء من استراتيجية صينية طويلة الأمد لاختراق البنى التحتية الحيوية العالمية”

— خبراء أمنيون