في تطور جديد يشير إلى تصاعد الهجمات الإلكترونية المتقدمة، تم رصد استخدام تقنية ClickFix الحديثة لتوزيع برمجية QakBot الخبيثة، التي عادت إلى النشاط بعد فترة من الخمول، وفقًا لتقارير باحثين في مجال الأمن السيبراني.

تفاصيل الهجوم: QakBot يعود مجددًا

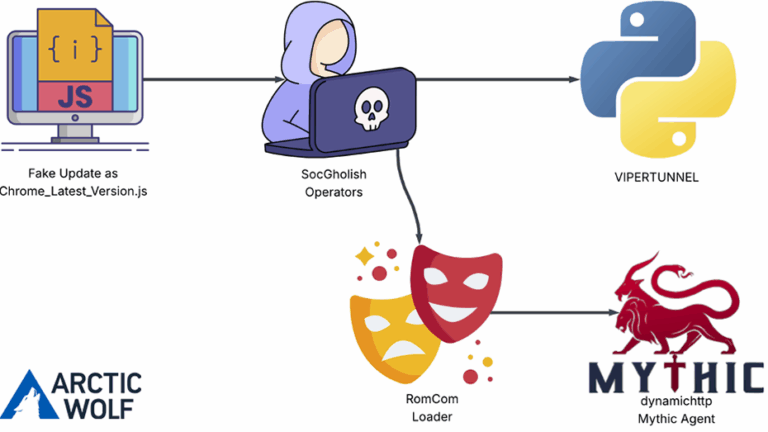

تشير التحليلات الأمنية إلى أن القراصنة استخدموا ClickFix كوسيلة اختراق لنقاط النهاية، حيث يتم خداع الضحايا لتشغيل أمر خبيث تحت ذريعة إصلاح مشكلة، وغالبًا ما يتم التمويه عبر نوافذ مزيفة للتحقق من CAPTCHA. هذه الطريقة تُظهر مستوى جديدًا من الهندسة الاجتماعية التي تستغل ثقة المستخدم في رسائل المساعدة أو التنبيهات الزائفة.

ما هي تقنية ClickFix؟

ظهرت ClickFix لأول مرة في أواخر عام 2024، لكنها شهدت انتشارًا واسعًا خلال الأشهر الأخيرة بسبب فعاليتها العالية في تجاوز الحماية التقليدية. وتعتمد على مبدأ بسيط لكنه فعال: إيهام المستخدم بوجود خلل يتطلب التفاعل الفوري، مثل فشل تحقق CAPTCHA، ومن ثم يتم تحميل وتشغيل برمجيات ضارة في الخلفية دون علم المستخدم.

QakBot: تهديد مستمر بتقنيات متجددة

تُعد QakBot واحدة من أخطر البرمجيات الخبيثة التي تستهدف الأنظمة العاملة بنظام Windows، حيث تُستخدم عادة في حملات التصيد الاحتيالي وتُستغل كبوابة للوصول إلى شبكات أكبر، مما يمهّد الطريق لهجمات برمجيات الفدية (Ransomware) أو سرقة بيانات الاعتماد البنكية.

ورغم أن QakBot شهدت فترة من التراجع في النشاط خلال 2024، إلا أن استخدامها مجددًا عبر ClickFix يشير إلى تطور تكتيكي واضح من قبل المهاجمين، ما يجعلها مصدر قلق كبير للمؤسسات والأفراد على حد سواء.

نصائح لحماية نفسك:

-

عدم التفاعل مع النوافذ المفاجئة التي تطلب تشغيل أوامر أو تجاوز CAPTCHA مشبوه.

-

تحديث برامج الحماية بشكل دوري لتضمين أحدث التهديدات.

-

تدريب الموظفين على تقنيات الهندسة الاجتماعية وأساليب الخداع الإلكتروني الحديثة.