تتزايد التقارير التي تشير إلى اعتماد عدد متنامٍ من الجهات المهددة — بعضها ذو صلات بعصابات الفدية الروسية — على إطار عمل مفتوح المصدر للأمر والتحكّم يُدعى AdaptixC2، ما يعيد طرح السؤال القديم حول خطّة استخدام أدوات “الاختبار الأحمر” في أعمال إجرامية.

ما هو AdaptixC2 ولماذا يثير القلق

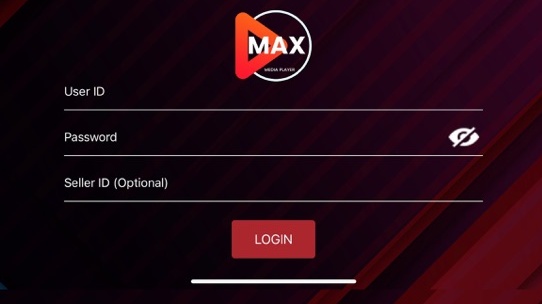

يُعد AdaptixC2 إطارًا ناشئًا يمكن توسيعه بعد الاستغلال ومصممًا لمحاكاة الخصم واختبار الاختراق. يتكوّن مكوّن الخادم من شيفرة مكتوبة بلغة Golang، بينما صُمم عميل واجهة المستخدم الرسومية بلغة C++ QT ليتوافق مع أنظمة متعددة. يوفّر الإطار مجموعة واسعة من القدرات، بينها اتصالات مشفّرة بالكامل، وتنفيذ أوامر عن بُعد، وإدارة بيانات الاعتماد، والتقاط لقطات شاشة، ونافذة طرفية عن بعد، وغيرها من الخصائص التي تمكّن المهاجم من “التحكم الشامل” في الأجهزة المخترقة. الإصدار الأوّلي نُشر علنًا على GitHub في أغسطس 2024 من قِبل مستخدم يُدعى “RalfHacker”.

التحوّل من أداة شرعية إلى سلاح إجرامي

خلال الأشهر الأخيرة، رُصد اعتماد مجموعات اختراق متعددة على AdaptixC2، بما في ذلك جهات مترابطة بعمليات الفدية المعروفة باسم Fog وAkira، إضافة إلى وسيط وصول أوّل استُخدم لتسليم أدوات ما بعد الاستغلال مثل CountLoader. وصف تحليل فني أجراه فريق Unit 42 في Palo Alto Networks الإطار بأنه مرن وموديولي، وأنه استخدم في حيل دعم زائف عبر Microsoft Teams، بل وحتى عبر نصوص PowerShell مولّدة بالذكاء الاصطناعي. وعلى الرغم من عرض AdaptixC2 كأداة أخلاقية مفتوحة المصدر لأنشطة الاختبار الأحمر، إلا أن استخدامه المتزايد من قِبل مجرمين يشيخ الانقسام بين النّوايا الأصلية والنتائج العملية.

مؤشرات وربط بالمنشورات الروسية: عوامل تثير الشبهات

أشار تحقيق شركة Silent Push إلى أن وصف صاحب حساب GitHub بأنه “MalDev” دفع الباحثين لتتبع عدة عناوين بريد إلكتروني وحسابات مرتبطة، بالإضافة إلى قناة Telegram باسم RalfHackerChannel التي أعادت نشر رسائل حول AdaptixC2 ويبلغ عدد مشتركيها أكثر من 28,000 مستخدم. في منشورٍ على قناة AdaptixFramework في أغسطس 2024، ذكر صاحب الحساب رغبته في إنشاء “C2 عام” وأنه يأمل “أن يكون مثل Empire” — إشارة إلى أطر عمل معروفة في مجال ما بعد الاستغلال. رغم غياب دليل قاطع يربط صاحب الحساب مباشرة بنشاطات خبيثة متعلقة بـAdaptixC2 أو CountLoader حتى الآن، ترى Silent Push أن روابط الاستخدام المتزايد لدى الجهات الروسية، واستخدام Telegram كقناة تسويق، تثير إنذارًا حقيقيًا.

ما الذي يعنيه ذلك للمدافعين والأخصائيين

انتشار أدوات C2 مفتوحة المصدر بين المهاجمين يفرض تحديًا مزدوجًا: فالأداة نفسها يمكن أن تكون مفيدة للمختبرين الأمنيين، لكنها بنفس الوقت توفر بنية جاهزة للاستغلال من قبل الفاعلين الخبيثين. على فرق الدفاع أن تراقب استخدام هذه الأدوات داخل البيئة، تفعل ضوابط منع تسليم البرمجيات غير المصرح بها، وتُجرِي تحليلات سلوكية للكشف عن نشاطات ما بعد الاستغلال، مع تبنّي سياسات قوية لإدارة نقاط الدخول وخفض الامتيازات. كما تستدعي المسألة تعاونًا أكبر بين مجتمع المصادر المفتوحة وفرق الاستجابة للحوادث لتقليل فرص تحويل أدوات الأمان إلى أدوات ضرر.