كشف باحثون في الأمن السيبراني عن دودة ذاتية الانتشار أطلق عليها اسم GlassWorm تنتشر عبر إضافات محرّر Visual Studio Code على سجل Open VSX وسوق الإضافات لدى مايكروسوفت، مما يبرز كيف صار المطوّرون هدفًا مركزيًا لهجمات سلسلة التوريد في بيئة DevOps.

بنية هجومية متقدمة ومقاومة لعمليات التعطيل

يميز حملة GlassWorm استخدام بنية تحكّم وأوامر تعتمد على سلسلة بلوكشين سولانا (Solana) كقناة C2، ما يجعل بنية التحكم صامدة أمام محاولات الإيقاف، بالإضافة إلى استخدام تقويم Google كقناة احتياطية لاسترجاع الأوامر. كما اعتمد المهاجمون على حيلة تقنية غريبة: إدراج حروف يونيكود غير مرئية (Unicode variation selectors) لجعل الشيفرة الخبيثة “تختفي” من محرّرات الشيفرة، بحسب تقرير فني لـ Idan Dardikman.

أهداف الهجوم وآليات الانتشار والتحميل المرحلي

تهدف الحملة إلى سرقة بيانات اعتماد npm وOpen VSX وGitHub وGit، واستنزاف أموال من 49 إضافة لمحافظ العملات المشفّرة، ونشر خوادم وكيل SOCKS لتحويل آلات المطورين إلى قنوات للأنشطة الإجرامية، وتثبيت خوادم VNC مخفية (HVNC) للوصول البعيد، ثم توظيف البيانات المسروقة لاختراق حزم وإضافات إضافية للتكاثر.

تتحقق العدوى بفحص المعاملات على سولانا بحثًا عن مذكرة (memo) تحتوي سلسلة Base64 تفك شفرتها لتكشف خادم C2 (مثل “217.69.3[.]218” أو “199.247.10[.]166”)، ثم تحميل حمولة مرحلة تالية — أداة سرقة معلومات تلتقط رموز المصادقة وبيانات المحافظ وتستدعي حدث تقويم Google لاستخراج سلسلة Base64 أخرى للتواصل مع نفس الخادم وجلب حمولة تسمى Zombi. تُرسل البيانات المسروقة إلى نقطة نهائية عن بُعد (“140.82.52[.]31:80”) تدار من قبل الجناة.

مكونات Zombi والتهديد المستمر للمطوّرين

كتبّت وحدة Zombi بلغة JavaScript، وتحوّل إصابة GlassWorm إلى اختراق شامل عبر إسقاط وكيل SOCKS، وحدود WebRTC للاتصالات الندّ للندّ، وميكانيكية BitTorrent DHT لتوزيع الأوامر بشكل لامركزي، ووظائف HVNC للتحكم عن بُعد.

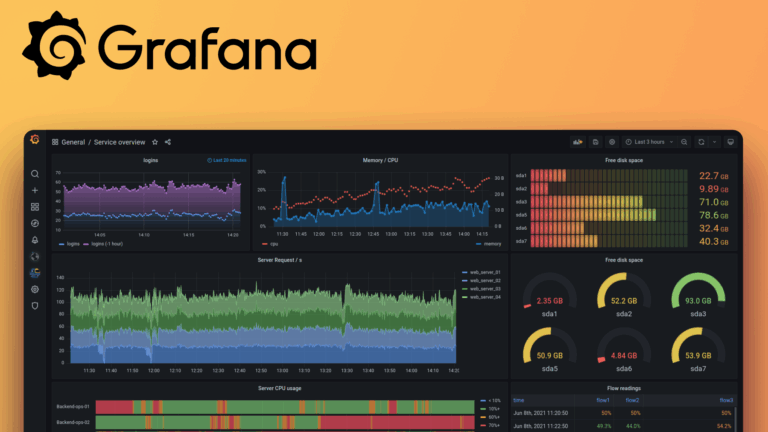

المشكلة تتفاقم لأن إضافات VS Code غالبًا ما تكون مهيّأة للتحديث التلقائي، ما يتيح للمهاجمين دفع الشيفرة الخبيثة تلقائيًا إلى آلاف المطورين دون تفاعل منهم. رصدت الموجة الأولى من الإصابات في 17 أكتوبر 2025، إذ نُشرّت 13 إضافة مصابة على Open VSX وإضافة واحدة على متجر مايكروسوفت — وقد جُمعت تنزيلات تَقرُب 35,800 عملية تنزيل.

قائمة الإضافات المصابة (Open VSX وMicrosoft Marketplace)

-

codejoy.codejoy-vscode-extension 1.8.3, 1.8.4

-

l-igh-t.vscode-theme-seti-folder 1.2.3

-

kleinesfilmroellchen.serenity-dsl-syntaxhighlight 0.3.2

-

JScearcy.rust-doc-viewer 4.2.1

-

SIRILMP.dark-theme-sm 3.11.4

-

CodeInKlingon.git-worktree-menu 1.0.9, 1.0.91

-

ginfuru.better-nunjucks 0.3.2

-

ellacrity.recoil 0.7.4

-

grrrck.positron-plus-1-e 0.0.71

-

jeronimoekerdt.color-picker-universal 2.8.91

-

srcery-colors.srcery-colors 0.3.9

-

sissel.shopify-liquid 4.0.1

-

TretinV3.forts-api-extention 0.3.1

-

cline-ai-main.cline-ai-agent 3.1.3 (Microsoft Extension Marketplace)

“هذا ليس هجوم سلسلة توريد أحادي الحدوث”، كما قال Dardikman؛ “إنها دودة مصممة لتنتشر عبر نظام المطورين كالنار في الهشيم.” ويشير الباحث إلى تزايد استخدام البلوكشين في تجهيز الحمولات الخبيثة نظرًا لخاصيته الشبه مجهولة والمرونة، حتى أن مجموعات مُموَّلة حكوميًا وظفت هذه التقنية في حملات تجسسية ومالية.