كشف باحثون في مجال الأمن السيبراني عن حملة جديدة لاستغلال موارد الحوسبة في خوادم DevOps العامة لتعدين العملات الرقمية بطريقة غير مشروعة. تستهدف الهجمات منصات مثل Docker، Gitea، HashiCorp Consul، وNomad عبر ثغرات أمنية معروفة وسوء التهيئة.

وقد أطلقت أطلقت شركة Wiz ، المتخصصة في أمن السحابة ، اسم JINX-0132 على هذه العملية، وأوضحت أن المهاجمين يستغلون مجموعة واسعة من الثغرات الأمنية لتحقيق غاياتهم. ومن أبرز نقاط الضعف التي يتم استغلالها:

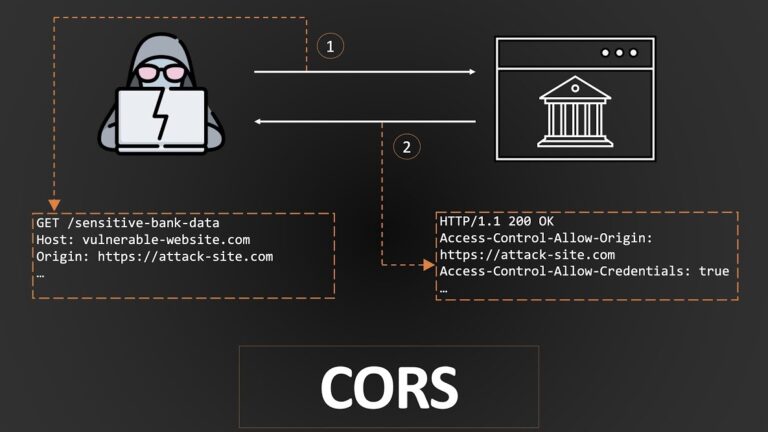

– ثغرات Docker API التي تُمكّن المهاجمين من تشغيل حاويات ضارة تستخدم موارد النظام لتعدين العملات الرقمية.

– استغلال Gitea لتنفيذ تعليمات برمجية عن بُعد إذا كانت الإعدادات خاطئة، مما يتيح للمهاجمين الحصول على نقطة دخول إلى الأنظمة المستهدفة.

– سوء التهيئة في HashiCorp Consul يسمح بتنفيذ تعليمات برمجية عشوائية عبر إضافة فحوصات صحية ضارة.

الأساليب المستخدمة في الهجمات

على عكس الحملات السابقة، يقوم المهاجمون بتنزيل الأدوات مباشرة من مستودعات GitHub ، بدلاً من استخدام خوادم خاصة بهم، مما يجعل تتبعهم أكثر صعوبة. بالإضافة إلى ذلك، تمكن المهاجمون من اختراق أنظمة Nomad التي تدير مئات العملاء، مما يؤكد قوة الحوسبة المستخدمة في التعدين غير المشروع.

استغلال Open WebUI لنشر البرمجيات الضارة

كشف تقرير صادر عن Sysdig عن حملة أخرى تستهدف أنظمة Open WebUI ، حيث يستغل المهاجمون إعدادات خاطئة لتحميل برمجيات خبيثة تعتمد على Python لنشر برمجيات تعدين العملات الرقمية مثل XMRig وT-Rex. كما تم استخدام تقنيات متطورة لإخفاء عمليات التعدين على أنظمة Linux و Windows ، بما في ذلك سرقة بيانات تسجيل الدخول إلى Discord ومحافظ العملات الرقمية في Google Chrome.

انتشار الهجمات عالميًا

وفقًا لبيانات Shodan ، هناك أكثر من 5300 خادم Consul مكشوف وأكثر من 400 خادم Nomad مكشوف حول العالم، حيث تتركز معظم عمليات الكشف في الصين، الولايات المتحدة، ألمانيا، سنغافورة، فنلندا، هولندا، والمملكة المتحدة.