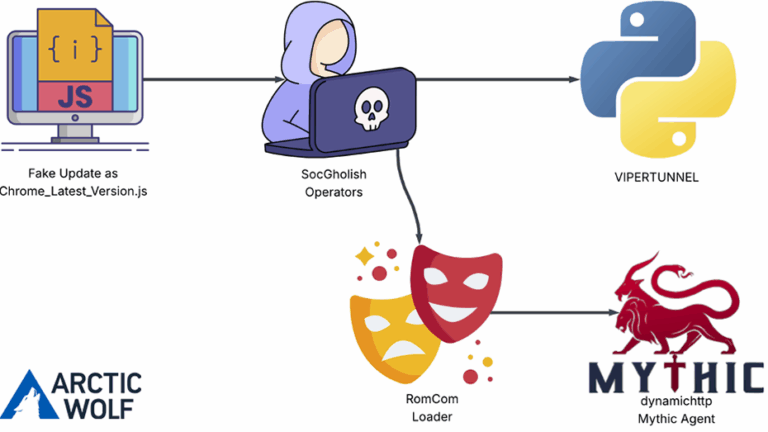

كشف باحثون في الأمن السيبراني عن حملة خبيثة تستخدم تقنيات تسميم محركات البحث (SEO Poisoning) لنشر برمجية تحميل خبيثة معروفة تُدعى Oyster (وتعرف أيضًا بأسماء Broomstick وCleanUpLoader).

ووفقًا لشركة Arctic Wolf، تروّج هذه الحملة لمواقع مزيفة تستضيف نسخًا ملوثة من أدوات مشروعة شهيرة مثل PuTTY وWinSCP، وتستهدف محترفي البرمجيات الباحثين عن هذه الأدوات لخداعهم وتثبيت البرمجيات الخبيثة بدلًا منها.

وبمجرد تشغيل البرمجية، يتم تثبيت باب خلفي باسم Oyster/Broomstick، ويُنشأ “مُهمّة مجدولة” تعمل كل ثلاث دقائق لتشغيل ملف DLL خبيث يدعى twain_96.dll عبر rundll32.exe باستخدام دالة DllRegisterServer، ما يشير إلى أن الحملة تستخدم تسجيل ملفات DLL كآلية بقاء على الجهاز.

من بين أسماء المواقع المزيفة المشاركة في الحملة:

-

updaterputty[.]com

-

zephyrhype[.]com

-

putty[.]run

-

putty[.]bet

-

puttyy[.]org

ويرجح الباحثون أن القائمين على الحملة لا يقتصرون على هذه الأدوات فقط، بل قد يستهدفون أدوات أخرى ضمن بيئة تكنولوجيا المعلومات، مما يجعل الاعتماد على المواقع الرسمية والموثوقة أمرًا بالغ الأهمية عند تحميل البرامج.

البرمجيات الخبيثة وراء كلمات الذكاء الاصطناعي

تأتي هذه الإفصاحات في وقت يتم فيه استغلال الكلمات المفتاحية المرتبطة بالذكاء الاصطناعي ضمن محركات البحث لنشر برمجيات مثل Vidar وLumma وLegion Loader. وتستخدم هذه المواقع شيفرات JavaScript لفحص وجود أدوات حظر الإعلانات وجمع معلومات من المتصفح، قبل توجيه المستخدم إلى صفحات تصيّد تستضيف أرشيفات ZIP ملوثة.

وتقول شركة Zscaler ThreatLabz إن الصفحات النهائية في هذه الحملة تقدّم برمجيات Vidar Stealer وLumma Stealer في ملفات ZIP محمية بكلمة مرور تُعرض للمستخدم على صفحة التحميل. وعند فك الضغط، تحتوي الملفات على مثبت NSIS بحجم 800 ميجابايت — وهي خدعة تهدف إلى إيهام المستخدمين بشرعية الملف وتجاوز أنظمة الكشف التي تعتمد على حجم الملف.

يقوم هذا المثبت بتشغيل سكريبت AutoIt مسؤول عن إطلاق الحمولة الخبيثة، بينما يتم توزيع Legion Loader عبر مثبت MSI ينفذ ملف batch لتثبيت البرمجية.

أساليب خداع متطورة وتهديدات مستمرة

لوحظت حملة مشابهة تستغل نتائج البحث عن تطبيقات ويب شهيرة لتوجيه المستخدمين إلى صفحات تحقق مزيفة من Cloudflare، تستخدم بدورها استراتيجية ClickFix لتثبيت برمجية RedLine Stealer عبر محمل يُعرف باسم Hijack Loader.

وبحسب بيانات كاسبرسكي، فإن الشركات الصغيرة والمتوسطة (SMBs) أصبحت هدفًا متزايدًا لهجمات تنتحل أدوات ذكاء اصطناعي وتعاون شهيرة مثل ChatGPT، DeepSeek، Cisco AnyConnect، Google Drive، Microsoft Teams، Salesforce، وZoom.

وفي الفترة ما بين يناير وأبريل 2025، استُهدف نحو 8,500 مستخدم من هذه الشركات ببرمجيات خبيثة أو برامج غير مرغوب بها، متنكرة في هيئة هذه الأدوات. وتصدّرت Zoom قائمة الملفات الخبيثة بنسبة 41%، تلتها Outlook وPowerPoint بنسبة 16%، ثم Excel بنسبة 12%، وWord بنسبة 9%، وTeams بنسبة 5%. كما زاد عدد الملفات الخبيثة التي تنتحل ChatGPT بنسبة 115% ليصل إلى 177 ملفًا خلال الأشهر الأربعة الأولى من العام.

وتتطور هذه الحملات لتشمل أيضًا نتائج بحث عن صفحات دعم فني لعلامات تجارية كبرى مثل Apple وFacebook وNetflix، حيث تُعرض أرقام هاتف احتيالية بدلًا من الرسمية، وذلك باستخدام تقنية تُعرف بـحقن معلمات البحث، ما يُظهر الرقم المزيف داخل شريط البحث في الصفحة الرسمية ويخدع الضحية للاتصال به.

الإعلانات الممولة كمنصة توزيع خبيثة

لم يقتصر الأمر على محرك بحث جوجل، إذ استخدم المهاجمون أيضًا إعلانات مزيفة على فيسبوك للحصول على عبارات استرداد محافظ العملات المشفّرة، كما استخدموا مناسبة Pi2Day التابعة لمجتمع Pi Network لترويج نسخة مزيفة من تطبيق الشبكة.

وقالت شركة Bitdefender إن هذه الأنشطة تُنسب على الأرجح إلى جهة تهديد واحدة تدير مخططات احتيال متوازية عبر منصات ميتا لزيادة مدى الاستهداف والعائدات المالية. وتتميز البرمجية الموزعة عبر هذه الحملة بقدرتها على سرقة بيانات المحفظة المشفرة وكلمات المرور المُخزنة وتسجيل ضربات لوحة المفاتيح وتحميل حمولة إضافية — كل ذلك دون اكتشاف.

كما كُشف عن نشاط خبيث على أنظمة macOS لتوزيع Poseidon Stealer، وعلى ويندوز لتوزيع محمل يُعرف بـPayDay Loader، والذي يُستخدم لاحقًا لإطلاق برمجية Lumma Stealer. وقد أطلق الباحث g0njxa على هذه الحملة اسم Dark Partners.

يعتمد PayDay Loader على روابط Google Calendar لاستخراج عنوان خادم القيادة والسيطرة (C2)، حيث يجلب شيفرة JavaScript مشفرة تُحمّل الحمولة الخبيثة وتسرق البيانات الحساسة. كما أن البريد الإلكتروني المستخدم لإنشاء فعاليات Google Calendar ظهر أيضًا في حزمة npm خبيثة باسم “os-info-checker-es6″، ما يدل على أن الجهة المهاجمة قد جربت عدة آليات توزيع.

توسّع شبكات الاحتيال والتصّيد عبر العلامات التجارية الشهيرة

تترافق هذه الحملات مع نمط متزايد من إنشاء شبكات وهمية تضم آلاف المواقع التي تنتحل علامات تجارية معروفة لترويج منتجات غير موجودة فعليًا. وقد كشفت شركة Silent Push عن شبكة تُعرف باسم GhostVendors تشتري إعلانات على فيسبوك لترويج أكثر من 4,000 موقع مشبوه.

تُشغّل هذه الإعلانات لبضعة أيام فقط قبل أن يتم حذفها بالكامل، ما يصعّب تتبعها لاحقًا، نظرًا لأن مكتبة إعلانات ميتا لا تحتفظ إلا بالإعلانات ذات الطابع السياسي والاجتماعي منذ سبع سنوات.

وذكرت Silent Push أن إحدى الشبكات التي تستهدف المتسوقين باللغة الإنجليزية والإسبانية، يُرجح أن تقف وراءها جهات تهديد صينية، وتُستخدم لسرقة بيانات بطاقات الدفع من خلال مواقع وهمية تُقنع المستخدمين بأنهم يجرون عمليات شراء حقيقية.