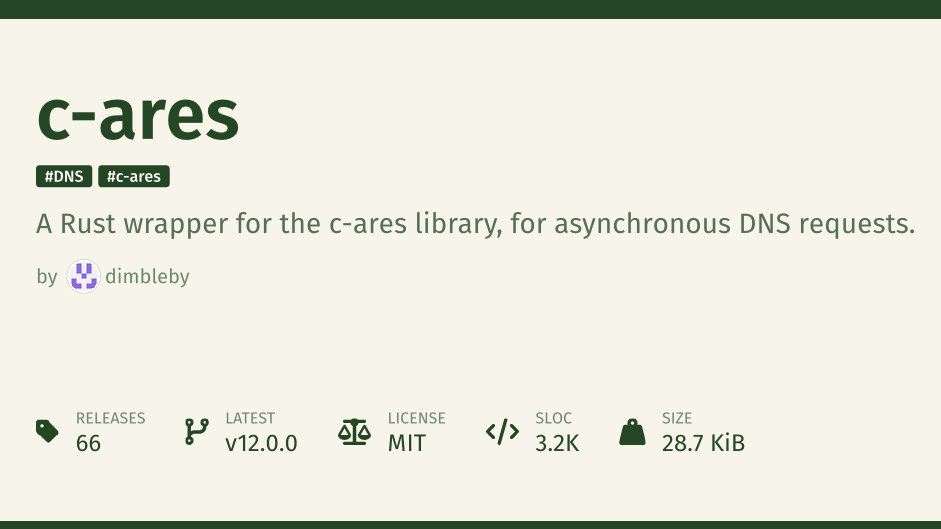

كشف خبراء الأمن السيبراني عن تفاصيل حملة نشطة تستغل ثغرة DLL Side-Loading في مكتبة c-ares مفتوحة المصدر، حيث يقوم المهاجمون بتحميل ملف DLL خبيث باسم libcares-2.dll بجانب نسخة شرعية من الملف التنفيذي ahost.exe (الموقّع من GitKraken)، مما يسمح لهم بتنفيذ التعليمات البرمجية الضارة وتجاوز أنظمة الحماية التقليدية المعتمدة على التوقيعات الرقمية.

هذه التقنية تعتمد على Search Order Hijacking، أي أن النظام يبحث أولاً عن مكتبة DLL في نفس المجلد، فيتم تشغيل النسخة المزيفة بدلاً من الأصلية، مما يمنح المهاجمين قدرة كاملة على تنفيذ أوامرهم.

البرمجيات الخبيثة المستهدفة والقطاعات المتأثرة

الحملة رُصدت وهي توزع مجموعة واسعة من البرمجيات الخبيثة، منها:

- Agent Tesla

- CryptBot

- Formbook

- Lumma Stealer

- Vidar Stealer

- Remcos RAT

- Quasar RAT

- DCRat

- XWorm

المستهدفون يشملون موظفين في قطاعات المالية، المشتريات، سلاسل التوريد، والإدارة، خصوصاً في مجالات النفط والغاز والتجارة الدولية. اللافت أن رسائل التصيّد كانت مكتوبة بلغات متعددة مثل العربية، الإسبانية، البرتغالية، الفارسية، والإنجليزية، ما يشير إلى أن الهجمات موجهة لمناطق محددة.

الملفات التنفيذية الخبيثة توزعت بأسماء متنوعة لإيهام الضحايا بأنها مستندات تجارية أو فواتير، مثل: RFQ_NO_04958_LG2049 pdf.exe، sales contract po-00423-025_pdf.exe، وFatura da DHL.exe.

موجة تصيّد عبر فيسبوك وتقنية BitB

إلى جانب هذه الحملة، رصدت شركة Trellix ارتفاعاً في هجمات تصيّد تستغل تقنية Browser-in-the-Browser (BitB) لمحاكاة شاشة تسجيل دخول فيسبوك داخل نافذة منبثقة مزيفة. هذه التقنية تجعل من الصعب التمييز بين صفحة تسجيل الدخول الحقيقية والمزيفة، مما يؤدي إلى سرقة بيانات الدخول.

الهجمات تبدأ عادة برسائل بريد إلكتروني مزيفة تحمل طابع قانوني أو إشعارات بانتهاك حقوق نشر، وتوجه الضحايا إلى صفحات مزيفة مستضافة على منصات شرعية مثل Netlify وVercel، مع استخدام روابط مختصرة لتجاوز أنظمة الحماية.

حملة متعددة المراحل باستخدام AsyncRAT

كما تم الكشف عن حملة تصيّد أخرى تستغل Python payloads وTryCloudflare tunnels لنشر برمجية AsyncRAT عبر روابط Dropbox تحتوي على ملفات مضغوطة.

- المرحلة الأولى تبدأ بملف WSH يقوم بتنزيل سكربتات إضافية من خادم WebDAV.

- هذه السكربتات تُستخدم لتنزيل ملفات دفعية (Batch) وبرمجيات إضافية.

- يتم تثبيت بيئة Python على الجهاز، وإنشاء آلية استمرار عبر مجلد بدء التشغيل في ويندوز، ثم حقن شيفرة AsyncRAT داخل عملية explorer.exe.

- لإخفاء النشاط، يتم عرض ملف PDF وهمي للضحية كخدعة بصرية.

دلالات أمنية

هذه الحملات تؤكد أن المهاجمين باتوا يعتمدون بشكل متزايد على تقنيات Living-off-the-Land (LotL) باستخدام أدوات النظام الأصلية مثل PowerShell وWindows Script Host، إضافة إلى استغلال البنى التحتية الشرعية مثل خدمات Cloudflare المجانية، مما يجعل اكتشاف الهجمات أكثر صعوبة ويزيد من خطورتها على المؤسسات.