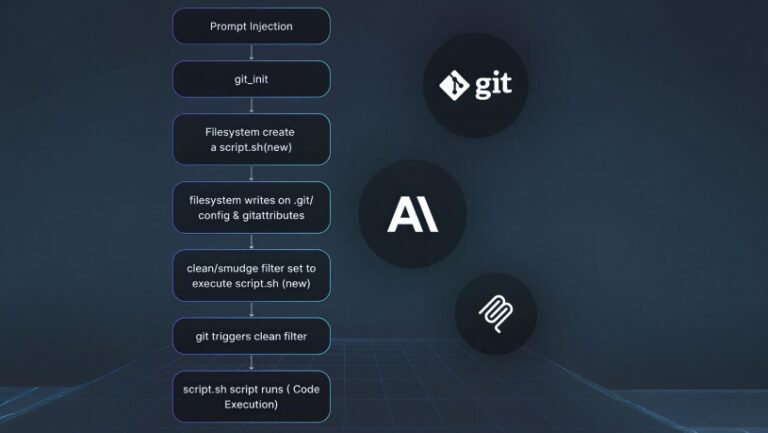

أُعلن مؤخرا عن ثغرة أمنية عالية الخطورة في أداة Kiro GitLab Merge Request Helper، تحمل الرمز CVE-2026-0830 وتقييم خطورة 8.4 وفق معيار CVSS، يمكن أن تؤدي إلى تنفيذ أوامر عشوائية على جهاز المطوّر عند فتح مساحة عمل مصممة بشكل خبيث داخل بيئة التطوير Agentic IDE.

تفاصيل الثغرة

وفقاً لشركة Amazon، قد يحدث الاستغلال إذا احتوت مساحة العمل على أسماء مجلدات مصممة خصيصاً تتضمن أوامر حقن. ويعود السبب إلى أن الأداة تمرر مسارات المستودعات إلى عملية فرعية دون وضعها بين علامات اقتباس، مما يسمح للمهاجمين بإدخال رموز تحكم خاصة (Shell Meta-Characters) وتنفيذ أوامر غير مصرح بها.

اكتشاف ومعالجة الثغرة

الباحث الأمني Dhiraj Mishra هو من أبلغ عن الثغرة في أكتوبر 2025، موضحاً أنها تتيح للمهاجمين تشغيل أوامر على جهاز المطوّر بمجرد فتح مساحة عمل خبيثة. وقد تمت معالجة المشكلة في الإصدار 0.6.18 من الأداة، حيث أُضيفت آليات تحقق تمنع تمرير المسارات دون حماية مناسبة.

خطورة الاستغلال

- إمكانية تنفيذ أوامر بصلاحيات المستخدم على الجهاز المستهدف.

- تهديد مباشر لسلامة بيئات التطوير، خاصة في المؤسسات التي تعتمد على GitLab لإدارة المشاريع.

- إمكانية استغلال الثغرة في حملات تستهدف المطورين لنشر برمجيات خبيثة أو سرقة بيانات حساسة.

توصيات للمطورين والمؤسسات

- التحديث الفوري إلى الإصدار 0.6.18 أو أحدث.

- مراجعة مساحات العمل والتأكد من خلوها من أسماء مجلدات مشبوهة.

- اعتماد سياسات أمان إضافية مثل تشغيل بيئات التطوير في حاويات معزولة (Sandboxing).

- مراقبة الأنظمة لرصد أي أوامر غير متوقعة أو نشاط مشبوه.