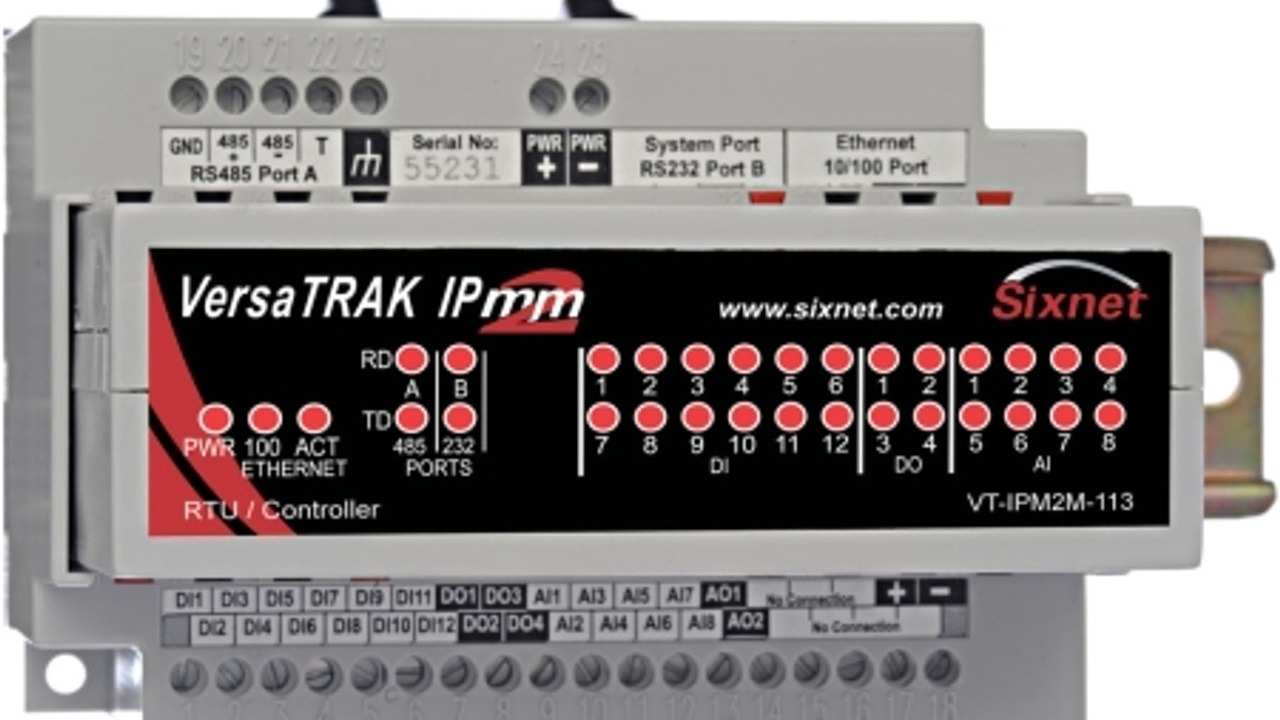

أفادت بحوث أمنية باكتشاف ثغرتين بالغتي الخطورة تؤثران في منتجات وحدات المحطة الطرفية البعيدة (RTU) من Red Lion Sixnet، والتي إذا استُغِلّت بنجاح قد تؤدي إلى تنفيذ تعليمات برمجية بصلاحيات الجذر (root) على الأجهزة المصابة. تُسجَّل كلتا الثغرتين تحت المعرّفات CVE-2023-40151 وCVE-2023-42770، وتحملان تقييمًا أقصى في معيار CVSS بقيمة 10.0.

ثغرتان تسمحان بتجاوز المصادقة وتنفيذ أوامر بصلاحيات الجذر

أوضح باحثو فريق Claroty Team 82 أن الثغرتين تؤثران في سلسلة أجهزة Red Lion SixTRAK وVersaTRAK، وتمكّنان مهاجمًا غير مصادق من تنفيذ أوامر بنطاق صلاحيات root.

-

CVE-2023-42770: ثغرة تجاوز مصادقة تنشأ لأن برمجيات Sixnet تستمع على نفس المنفذ (1594) عبر كل من بروتوكولي UDP وTCP؛ حيث تُطالب بالتحدّي (authentication challenge) عند الرسائل عبر UDP لكنها تقبل الرسائل عبر TCP دون طلب مصادقة، مما يتيح تجاوز الضوابط.

-

CVE-2023-40151: نقص يؤدّي إلى تنفيذ أوامر عن بعد عبر دعم سلاسل الأوامر في Sixnet Universal Driver (UDR)، ما يسمح بتشغيل أوامر شل عشوائية بصلاحيات الجذر.

باستخدام التتابع بين الثغرتين، يمكن للمهاجم تحييد إجراءات المصادقة ثم تشغيل أوامر تؤدي إلى استغلال كامل الجهاز.

مكانة هذه الأجهزة وأخطار التعرض في البنى التحتية الحرجة

تُستخدم وحدات Red Lion Sixnet RTUs في أنظمة الأتمتة والتحكم الصناعي لجمع البيانات والتحكم — خصوصًا في قطاعات الطاقة والمياه والنقل والمرافق والتصنيع. تُهيّأ هذه الأجهزة عادة عبر أداة ويندوز تُدعى Sixnet IO Tool Kit، وتستخدم بروتوكولًا خاصًا يُسمى Sixnet “Universal” للتواصل، مع وجود طبقة إدارة أذونات تدعم عمليات إدارة الملفات واسترجاع معلومات النواة والإقلاع عبر بروتوكول UDP.

وقال مختصو Claroty إن وجود إمكانية تشغيل أوامر root على هذه الأجهزة يفتح آفاقًا خطيرة لتعطيل العمليات أو التلاعب بالعمليات الصناعية الحساسة.

تحذيرات ومنتجات متأثرة ونصائح التخفيف العاجلة

نصحت الشركة بضرورة تطبيق التصحيحات بأسرع ما يمكن، وتمثلت توصياتها العملية في تفعيل مصادقة المستخدم في وحدات Red Lion RTU ومنع الوصول عبر TCP إلى الأجهزة المتأثرة. كما يُنصح بتقييد الوصول إلى الأجهزة من الشبكات غير الموثوقة ومراقبة سجلات النظام بحثًا عن رسائل UDR مشبوهة.

أصدرت وكالة CISA تنبيهًا في نوفمبر 2023 يفصّل المنتجات المتأثرة وإصدارات البرامج الثابتة ذات الصلة، وتشمل بعض الطرازات والإصدارات المتأثرة:

-

ST-IPm-8460: Firmware 6.0.202 وما بعدها

-

ST-IPm-6350: Firmware 4.9.114 وما بعدها

-

VT-mIPm-135-D: Firmware 4.9.114 وما بعدها

-

VT-mIPm-245-D: Firmware 4.9.114 وما بعدها

-

VT-IPm2m-213-D: Firmware 4.9.114 وما بعدها

-

VT-IPm2m-113-D: Firmware 4.9.114 وما بعدها

توصيات فنية سريعة للمشغلين الصناعيين

-

طبّقوا التصحيحات الصادرة من Red Lion فورًا على الأجهزة المتأثرة.

-

فعّلوا مصادقة المستخدم (User Authentication) في إعدادات UDR.

-

حظروا أو قيدوا وصول TCP إلى منافذ RTU الحساسة من خلال قواعد الجدار الناري وشبكات التحكم الصناعية.

-

راجعوا تكوينات الشبكة لفصل شبكات التحكم عن الشبكات العامة أو شبكات الإدارة غير الموثوقة.

-

راقبوا نشاط UDR وطلبات المنفذ 1594، وابحثوا عن محاولات إرسال رسائل عبر TCP دون تحدّي مصادقة.

-

ضعوا خطط استجابة للحوادث تتضمّن عزل الأجهزة المصابة وفحص سلامة البرامج الثابتة قبل إعادة الإدماج في الشبكة التشغيلية.