كشفت تقارير أمنية حديثة عن وجود ثغرات فساد ذاكرة في وضع إدارة النظام (SMM) داخل وحدات UEFI المرتبطة ببرمجيات AMI Aptio UEFI Firmware، تم توثيقها تحت الرمز التعريفي CVE-2025-33043. وتشكل هذه الثغرات خطراً بالغاً إذ يمكن استغلالها من قبل مهاجمين لرفع مستوى الصلاحيات وتنفيذ تعليمات برمجية عشوائية داخل بيئة SMM ذات الامتيازات العالية.

تهديدات تتجاوز نظام التشغيل

وفقاً لتحذيرات مركز تنسيق الحاسبات CERT/CC، فإن استغلال هذه الثغرات قد يسمح بتجاوز طبقات الحماية المدمجة على مستوى البرمجيات الثابتة (Firmware)، بما في ذلك الحماية الخاصة بذاكرة SPI Flash. وبذلك يمكن للمهاجمين إجراء تعديلات دائمة على مستوى البرمجيات الثابتة تعمل بشكل مستقل عن نظام التشغيل المثبت، ما يمنحهم قدرة على السيطرة العميقة والمستمرة على الجهاز.

خلفية تقنية حول وضع إدارة النظام SMM

يُعد System Management Mode (SMM) واحداً من أكثر أوضاع التشغيل في المعالجات امتيازاً، إذ يُخصص عادةً لمهام إدارة الطاقة أو عمليات النظام الحساسة. أي ثغرة داخل هذه البيئة تمنح المهاجم وصولاً غير مسبوق إلى كامل موارد الجهاز، وتتيح تجاوز جميع آليات الحماية الأخرى تقريباً، الأمر الذي يجعل استغلالها جذاباً بالنسبة للجهات المهاجمة المتقدمة مثل مجموعات التهديد المستمر المتقدم (APT).

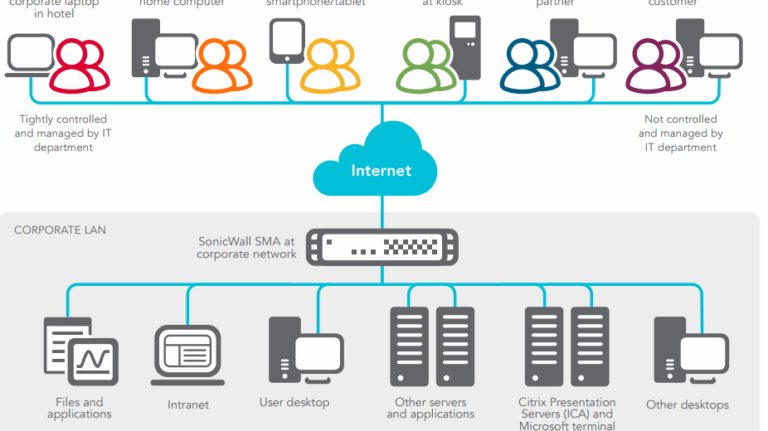

التداعيات المحتملة على أمن المؤسسات

تمثل هذه الثغرات تهديداً مباشراً لسلامة سلاسل التوريد التقنية، خاصة أن برمجيات AMI Aptio UEFI تستخدم على نطاق واسع من قبل شركات تصنيع اللوحات الأم والخوادم. كما أن صعوبة الكشف عن التعديلات على مستوى الـFirmware تجعل الاستهداف أكثر خطورة، إذ يمكن أن يظل النظام مخترقاً لفترات طويلة دون ملاحظة من فرق الأمن. ومن المتوقع أن تحث هذه التطورات الشركات والمؤسسات على تشديد إجراءات تحديث الـUEFI وإجراء مراجعات دورية للتأكد من سلامة مكونات الأجهزة.