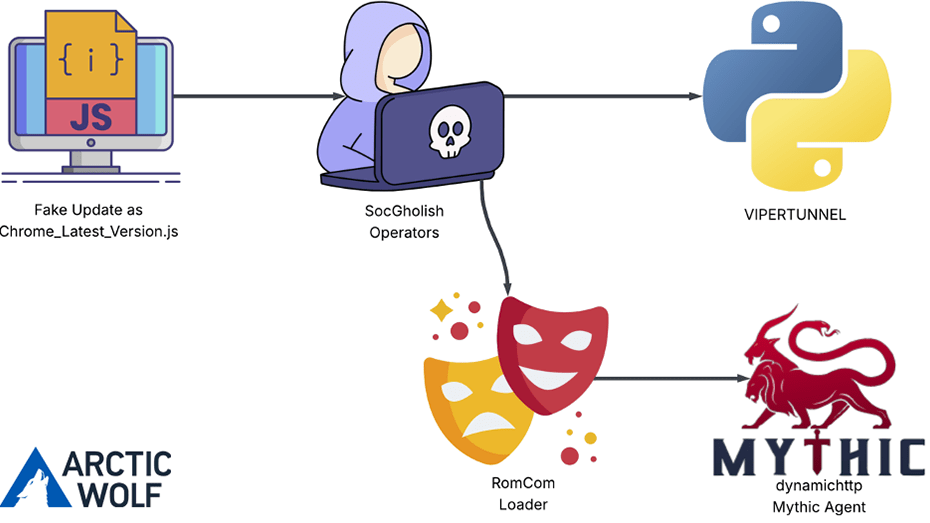

كشفت شركة Arctic Wolf Labs عن محاولة اختراق سيبراني استهدفت شركة أميركية تعمل في مجال الهندسة المدنية، عبر تحميل برمجية خبيثة تُعرف باسم “Mythic Agent”، وذلك باستخدام أداة تحميل جافا سكريبت تُدعى “SocGholish” أو “FakeUpdates”. وتُعد هذه المرة الأولى التي يُلاحظ فيها استخدام “SocGholish” لنشر برمجيات “RomCom”، وفقاً للباحث الأمني جاكوب فايرز.

تُظهر التحقيقات أن الهجوم نُسب بدرجة ثقة متوسطة إلى عالية إلى وحدة 29155 التابعة لهيئة الأركان العامة للقوات المسلحة الروسية، المعروفة باسم “GRU”، وهي وحدة استخباراتية سبق أن تورطت في عمليات تجسس إلكتروني. وتشير التقارير إلى أن الشركة المستهدفة كانت قد قدمت خدمات لمدينة تربطها علاقات وثيقة بأوكرانيا.

“SocGholish”: وسيط الوصول الأولي لبرمجيات خبيثة متعددة

تُستخدم “SocGholish” كوسيط وصول أولي من قبل جهات تهديد متعددة، منها “Evil Corp” و”LockBit” و”Dridex” و”Raspberry Robin”. وتعتمد هذه الهجمات على تقديم تنبيهات وهمية لتحديث متصفحات مثل “Google Chrome” و”Mozilla Firefox” عبر مواقع إلكترونية مخترقة، ما يدفع المستخدمين إلى تحميل ملفات جافا سكريبت خبيثة تُفعّل سلسلة العدوى.

غالباً ما تستهدف هذه الهجمات مواقع ضعيفة الحماية، وتستغل ثغرات أمنية في الإضافات لحقن الشيفرة الخبيثة التي تُظهر النوافذ المنبثقة وتبدأ عملية الاختراق.

“RomCom”: تهديد مزدوج بين الجريمة الإلكترونية والتجسس

تُعرف مجموعة “RomCom” أيضاً بأسماء مثل “Nebulous Mantis” و”Storm-0978″ و”Void Rabisu”، وهي جهة تهديد روسية تنشط منذ عام 2022 في تنفيذ عمليات تجسس وهجمات إلكترونية. وتستخدم المجموعة أساليب متعددة مثل التصيد الموجه واستغلال الثغرات غير المعروفة (Zero-Day) لاختراق الشبكات المستهدفة وزرع حصان طروادة للتحكم عن بُعد (RAT).

الهجوم الأخير شمل تنفيذ أوامر على الجهاز المصاب عبر قناة اتصال عكسية (Reverse Shell) مع خادم تحكم وسيطرة (C2)، إضافة إلى زرع باب خلفي مخصص بلغة بايثون يُعرف باسم “VIPERTUNNEL”، إلى جانب تحميل ملف DLL مرتبط بـ”RomCom” لتشغيل “Mythic Agent”، وهو مكون أساسي في إطار اختبار الاختراق المتقدم متعدد المنصات.

سرعة التنفيذ ودقة الاستهداف تثير القلق الأمني العالمي

ورغم أن الهجوم لم يُكمل مساره وتم إحباطه قبل أن يُحدث أضراراً، إلا أن سرعة التنفيذ التي لم تتجاوز 30 دقيقة من لحظة العدوى إلى تحميل البرمجية، تُظهر مدى تطور هذه الهجمات. وأكد الباحث جاكوب فايرز أن البرمجية لا تُفعّل إلا بعد التحقق من تطابق نطاق Active Directory الخاص بالهدف مع قيمة محددة مسبقاً من قبل المهاجمين.

وتُعد هذه الحادثة دليلاً إضافياً على استمرار اهتمام مجموعة “RomCom” باستهداف أوكرانيا أو الجهات الداعمة لها، حتى وإن كانت العلاقة غير مباشرة، ما يعكس خطورة هذه التهديدات على المؤسسات حول العالم.