كشفت شركة Synthient أن شبكة البرمجيات الخبيثة المعروفة باسم Kimwolf تمكنت من إصابة أكثر من مليوني جهاز يعمل بنظام أندرويد، مستغلة شبكات البروكسي السكنية كقنوات لنشر العدوى. وقد تم توثيق نشاط هذه الشبكة لأول مرة من قبل مختبر QiAnXin XLab في ديسمبر الماضي، حيث ربطها الباحثون بشبكة أخرى تُعرف باسم AISURU، ويُعتقد أن Kimwolf هي نسخة أندرويد من تلك الشبكة. الأدلة المتزايدة تشير إلى أن هذه البرمجية كانت وراء سلسلة من هجمات الحرمان من الخدمة الموزعة (DDoS) التي حطمت أرقاماً قياسية في أواخر 2025.

آلية العدوى واستهداف الأجهزة

تعمل البرمجية على تحويل الأجهزة المصابة إلى قنوات لتمرير حركة مرور خبيثة وتنفيذ هجمات DDoS واسعة النطاق. معظم الإصابات تركزت في فيتنام والبرازيل والهند والسعودية، حيث رصدت الشركة نحو 12 مليون عنوان IP فريد أسبوعياً. الهجمات تستهدف بشكل رئيسي الأجهزة التي تعمل بخدمة Android Debug Bridge (ADB) المكشوفة، باستخدام بنية مسح تعتمد على بروكسيات سكنية لتثبيت البرمجية. وتشير التقديرات إلى أن 67% من الأجهزة المرتبطة بالشبكة غير موثقة وتعمل بخدمة ADB مفعلة افتراضياً. من أبرز الأجهزة المخترقة: أجهزة التلفاز الذكية غير الرسمية وصناديق البث المعتمدة على أندرويد، والتي يُعتقد أنها تأتي محملة مسبقاً بحزم تطوير برمجية (SDKs) من مزودي بروكسي، ما يجعلها تنضم للشبكة بشكل خفي.

دور مزودي البروكسي في توسيع الهجمات

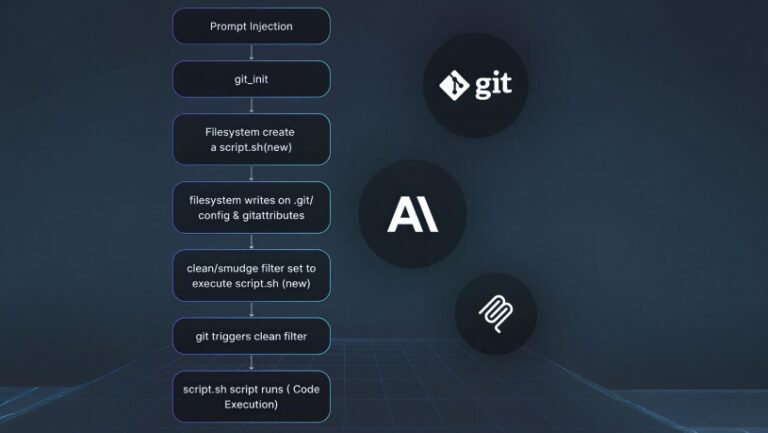

في ديسمبر 2025، استغلت العدوى عناوين IP مقدمة من شركة IPIDEA الصينية، التي وصفت نفسها بأنها “المزود العالمي الرائد للبروكسي”، قبل أن تطلق تحديثاً أمنياً في 27 ديسمبر لحجب الوصول إلى الأجهزة المحلية والمنافذ الحساسة. الأسلوب المتبع يقوم على استغلال شبكات البروكسي مثل IPIDEA وغيرها، ثم التسلل عبر الشبكات المحلية للأجهزة التي تعمل ببرمجيات البروكسي لزرع الحمولة الخبيثة. هذه الحمولة تستمع على المنفذ 40860 وتتصل بالخادم 85.234.91[.]247:1337 لتلقي أوامر إضافية.

استراتيجيات الربح والتوسع

لم يقتصر نشاط Kimwolf على الهجمات، بل شمل أيضاً استراتيجيات واضحة للربح، منها:

- بيع عرض النطاق الترددي للبروكسيات السكنية.

- تثبيت تطبيقات مدفوعة على الأجهزة المصابة.

- بيع خدمات هجمات DDoS.

كما تم رصد استخدام خدمة Plainproxies Byteconnect SDK، التي تعتمد على 119 خادماً وسيطاً لتلقي مهام البروكسي من خادم القيادة والسيطرة وتنفيذها عبر الأجهزة المصابة. وتشير Synthient إلى أن البنية التحتية للشبكة استُخدمت أيضاً في هجمات Credential Stuffing ضد خوادم البريد الإلكتروني IMAP ومواقع إلكترونية شهيرة. اللافت أن أسعار البروكسيات التي يقدمها المهاجمون منخفضة للغاية، تبدأ من 0.20 سنت لكل جيجابايت، أو 1,400 دولار شهرياً مقابل عرض نطاق غير محدود، ما ساعد على انتشارها واعتمادها من قبل مزودي بروكسي آخرين.

توصيات أمنية

أوصت Synthient مزودي البروكسي بحجب الطلبات الموجهة إلى عناوين RFC 1918 الخاصة بالشبكات الداخلية، فيما نصحت المؤسسات بتأمين الأجهزة التي تعمل بخدمات ADB غير موثقة، لتقليل فرص الوصول غير المصرح به.