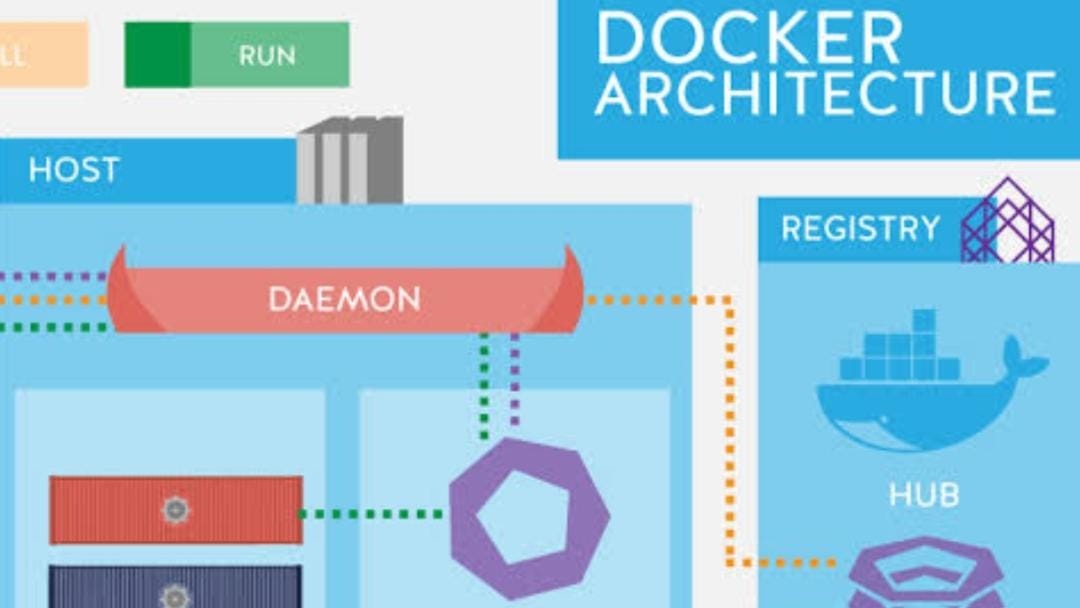

أصبحت حالات “واجهة برمجة تطبيقات دوكر” (Docker API) المُهيأة بشكل خاطئ هدفًا لحملة برمجيات خبيثة جديدة تحولها إلى شبكة “بوت نت” لتعدين العملات المشفرة، مع تركيز خاص على عملة “ديرو” (Dero).

أبرز خصائص البرنامج الخبيث:

-

القدرة على الانتشار الذاتي مثل الدودة الإلكترونية، مما يسمح له بإصابة حاويات “دوكر” أخرى معرضة للاختراق.

-

استغلال واجهة Docker API غير المؤمنة للوصول الأولي، ثم إنشاء شبكة تعدين غير مشروعة.

-

تكوينه من مكونين رئيسيين:

-

أداة الانتشار “nginx” (مكتوبة بلغة “جولانغ”) التي تبحث عن واجهات Docker API المكشوفة على الإنترنت.

-

برنامج التعدين “cloud” الخاص بعملة “ديرو”.

-

كيفية عمل البرنامج الخبيث:

-

مسح الشبكة:

-

يقوم البرنامج بمسح عناوين IPv4 العشوائية للعثور على منافذ Docker API المفتوحة (المنفذ الافتراضي 2375).

-

-

اختراق الحاويات:

-

عند العثور على هدف، ينشئ حاوية خبيثة بأحرف عشوائية.

-

يُثبت أدوات مثل “masscan” و “docker.io” لتعزيز الانتشار.

-

-

إعداد الثبات:

-

يُضيف البرنامج نفسه إلى ملف “/root/.bash_aliases” لضمان تشغيله تلقائيًا عند تسجيل الدخول.

-

-

بدء التعدين:

-

ينفذ برنامج تعدين “ديرو” المسروق من مشروع مفتوح المصدر على “جيت هاب”.

-

العلاقة بحملات سابقة:

-

ربطت “كاسبرسكي” هذه الحملة بهجوم سابق تم اكتشافه بواسطة “CrowdStrike” في مارس 2023، استهدف عناقيد “Kubernetes”.

-

تم رصد تكرار آخر للحملة في يونيو 2024 بواسطة “Wiz”.

تحذيرات أمنية:

-

أي شبكة تستخدم حاويات “دوكر” مع واجهة API مكشوفة قد تكون عرضة للهجوم.

-

البرنامج الخبيث لا يحتاج إلى خادم تحكم (C2) للانتشار، مما يزيد من صعوبة التتبع.

حملة موازية: برنامج خلفي جديد يستخدم “بيت ميسيج”

كشفت “ASEC” عن حملة منفصلة تستغل:

-

معدن عملة “مونيرو” (Monero).

-

برنامج خلفي (Backdoor) غير مسبوق يستخدم بروتوكول “PyBitmessage” للتواصل مع المهاجمين بشكل مشفر، مما يجعله صعب الاكتشاف.

توصيات للحماية:

-

تأمين واجهة Docker API وعدم تعريضها للإنترنت مباشرة.

-

مراقبة نشاط الحاويات لاكتشاف أي سلوك غير معتاد.

-

تجنب تنزيل البرامج من مصادر غير موثوقة، خاصةً النسخ المقرصنة.