كشف باحثون في الأمن السيبراني عن تفاصيل حملة خبيثة جديدة تستغل برنامج ConnectWise ScreenConnect، وهو أداة شرعية لإدارة الأجهزة عن بُعد (RMM)، من أجل نشر محمّل خفي يقوم بتثبيت حصان طروادة للتحكم عن بُعد يعرف باسم AsyncRAT، بهدف سرقة البيانات الحساسة من الأجهزة المخترقة.

وقالت شركة LevelBlue في تقرير مشارك مع The Hacker News: “استخدم المهاجم ScreenConnect للحصول على وصول عن بُعد، ثم نفّذ سلسلة من محمّلات VBScript وPowerShell متعددة المراحل، جلبت مكوّنات مشفّرة من روابط خارجية، والتي تضمنت مكتبات .NET مموّهة تفكك في النهاية إلى AsyncRAT، مع الحفاظ على الاستمرارية عبر مهمة مجدولة زائفة باسم Skype Updater.”

سلسلة العدوى وأساليب التمويه

أوضحت الشركة أن المهاجمين استغلوا نشر نسخة من ScreenConnect لبدء جلسة عن بُعد وتنفيذ حمولة برمجية مكتوبة بلغة Visual Basic عبر نشاط مباشر. كما رُصدت نُسخ ملوثة من ScreenConnect متخفية في هيئة مستندات مالية وتجارية يتم إرسالها عبر رسائل تصيّد إلكتروني.

ويهدف البرنامج النصي (Script) إلى جلب ملفين خبيثين من خادم يسيطر عليه المهاجم (“logs.ldk” و”logs.ldr”) باستخدام PowerShell. يقوم الملف الأول بكتابة برنامج Visual Basic Script ثانوي على القرص، ويستخدمه لإنشاء مهمة مجدولة تحت اسم Skype Updater لضمان الاستمرارية وتجنّب الاكتشاف. ويحتوي هذا السكربت على المنطق ذاته الذي استُخدم في بداية الهجوم لضمان إعادة التنفيذ عند كل تسجيل دخول.

قدرات AsyncRAT

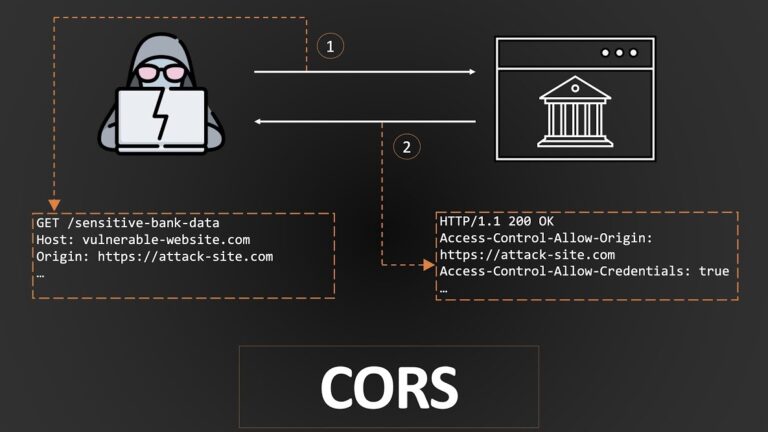

يقوم PowerShell بتحميل ملف “logs.ldk” كمكتبة .NET، فيما يُمرر الملف “logs.ldr” كمدخل إلى المكتبة، مما يؤدي إلى تنفيذ ملف “AsyncClient.exe”، وهو الحمولة النهائية لـ AsyncRAT. ويمتلك هذا الأخير قدرات واسعة تشمل: تسجيل ضغطات المفاتيح، سرقة بيانات اعتماد المتصفحات، التعرف على مواصفات النظام، والبحث عن تطبيقات محافظ العملات الرقمية على سطح المكتب بالإضافة إلى إضافات المتصفحات مثل Google Chrome وBrave وMicrosoft Edge وOpera وMozilla Firefox.

ويجري في النهاية تسريب جميع البيانات المسروقة إلى خادم قيادة وتحكم (C2) بعنوان “3osch20.duckdns[.]org” عبر بروتوكول TCP، حيث يتلقى البرمجية أوامر لاحقة ويدير أنشطة ما بعد الاختراق. وتكون إعدادات الاتصال بالخادم إما مدمجة مسبقاً في الكود أو يتم سحبها من رابط على موقع Pastebin.

تهديدات البرمجيات عديمة الملفات

أكّد تقرير LevelBlue أن البرمجيات الخبيثة عديمة الملفات ما تزال تمثل تحدياً جوهرياً لأنظمة الدفاع السيبراني الحديثة، نظراً لطبيعتها التخفيّة واعتمادها على أدوات النظام الشرعية في التنفيذ. وعلى خلاف البرمجيات التقليدية التي تُسجَّل على القرص، تعمل هذه التهديدات في الذاكرة، مما يصعّب من عملية اكتشافها وتحليلها وإزالتها.