كشف باحثو الأمن السيبراني عن عائلة برمجيات خبيثة جديدة أُطلق عليها اسم YiBackdoor، وُجد أن لها تشابها “كبيرًا” في شيفرتها المصدرية مع كل من IcedID وLatrodectus. رصدت شركة Zscaler ThreatLabz العينة لأول مرة في يونيو 2025، ويُعتقد أنها قد تُستخدم بالترافق مع اللودرز المذكورة لتسهيل الوصول الأولي أو كمرحلة تمهيدية لهجمات فدية لاحقة.

قدرات، سلوك ونمط الانتشار

تُنفّذ YiBackdoor أوامر عشوائية على النظام، تجمع معلومات النظام، تأخذ لقطات شاشة، وتدعم نشر مكوّنات إضافية (plugins) توسّع وظائفها ديناميكيًا. أظهرت العينات تقنيات بدائية لمقاومة التحليل (anti-analysis) لتفادي بيئات الظّاهرية والصناديق الرملية، وتقوم بحقن الشيفرة في عملية svchost.exe لتحقيق التنفيذ ضمن سياق نظام موثوق، وتحقق الإصرار Persistence عبر مفتاح التسجيل Windows Run. تسير عملية الإعداد كما يلي: نسخ ملف DLL الخبيث إلى مجلد عشوائي، إضافة قيمة تسجيل تتضمن استدعاء regsvr32.exe malicious_path باسم قيمة مُشتق بخوارزمية شبه عشوائية، ثم حذف النسخة الأصلية لإعاقة التحليل الجنائي.

بنية الاتصال والتحكم (C2) ووظائف الأوامر

تحمل البرمجية تهيئة مشفّرة مضمّنة (encrypted configuration) تُستخدَم لاستخراج خادم القيادة والسيطرة (C2). بعد الاتصال، تستقبل البرمجية أوامر ضمن ردود HTTP تتيح وظائف مثل:

-

Systeminfo: جمع بيانات وصفية عن النظام.

-

screen: التقاط لقطات شاشة.

-

CMD: تنفيذ أوامر عبر cmd.exe.

-

PWS: تنفيذ أوامر عبر PowerShell.

-

plugin: تمرير أوامر إلى مكوّن مُثبَّت وإرسال النتائج.

-

task: تهيئة وتشغيل مكوّن جديد مشفَّر ومُرمّز بـBase64.

تحليل Zscaler كشف تداخلات في طرق حقن الشيفرة، طول وصيغة مفتاح فك تشفير التهيئة، وروتينات فك تشفير التهيئة والملحقات — مؤشرات قوية على مشاركة مطوّرين أو إعادة استخدام شيفرة بين العائلات البرمجية.

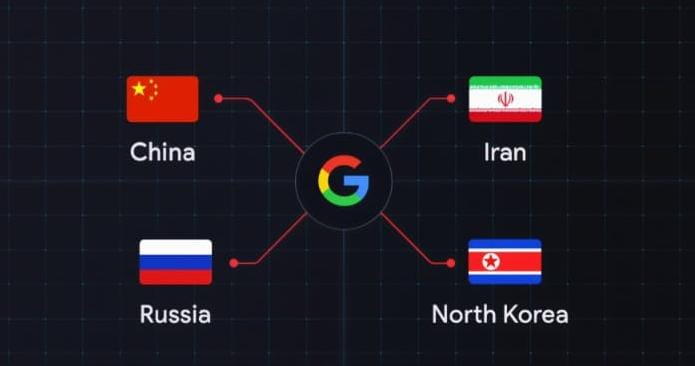

سياق أوسع: تطور اللودرز وتطور ZLoader

تُقيّم Zscaler بثقة متوسطة إلى عالية احتمال أن تكون YiBackdoor نتاجًا لنفس مجموعة المطوّرين وراء IcedID/Latrodectus، لا سيما وأن Latrodectus نفسه يُنظر إليه خلفًا لـ IcedID. وانتشار YiBackdoor محدود حتى الآن، ما يشير إلى مرحلة تطوير أو اختبار.

في موازاة ذلك، رصدت الشركة إصدارات جديدة من ZLoader (المعروف أيضًا باسم DELoader/Terdot/Silent Night) — بإصدارات 2.11.6.0 و2.13.7.0 — التي أضافت مزيدًا من تقنيات إرباك الشيفرة، تحسينات في الاتصالات الشبكية، وتعزيز تقنيات مكافحة التحليل. من التحديثات الملحوظة: أوامر اكتشاف شبكي تستند إلى LDAP يمكن توظيفها للعملية الاستطلاعية والتحرك الجانبي، وبروتوكول شبكة DNS مخصّص مع تشفير اختياري ودعم WebSockets لتحسين قناة C2.