بينما يبدو تحميل برنامج مشروح مجانًا فرصة مغرية، إلا أن الثمن قد يكون خسارة الهوية الرقمية، أو الابتزاز المالي، أو حتى انهيار بنية أعمال كاملة. في عالم الأمن السيبراني، لا توجد حلول سحرية: الوقاية والوعي والاستثمار في البرمجيات الأصلية تظل أفضل دفاع ضد تهديدات اليوم المعقدة.، فقد أصبحت البرمجيات المشروخة (المقرصنة) واحدة من أكثر القنوات خطورة التي يستغلها المهاجمون السيبرانيون لاختراق الأجهزة وسرقة المعلومات الحساسة. ورغم الإغراءات التي تقدمها هذه البرامج المجانية، إلا أن التكلفة الحقيقية قد تكون كارثية، سواء على الأفراد أو الشركات.

ما هي البرمجيات المشروخة وكيف تنتشر؟

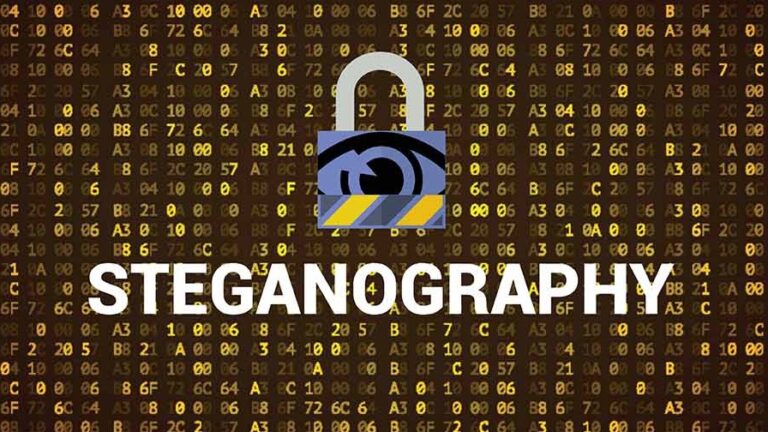

تشير “البرمجيات المشروخة” إلى نسخ معدلة من البرامج الأصلية تم التلاعب بها لإلغاء الحاجة إلى التفعيل الرسمي، وعادةً ما يتم توزيعها عبر:

-

مواقع التورنت والتحميل المباشر.

-

المنتديات وقنوات تيليجرام المشبوهة.

-

إعلانات النوافذ المنبثقة ومواقع التحقق المزيف (CAPTCHA).

-

مقاطع فيديو وروابط مضللة على يوتيوب وفيسبوك.

غالبًا ما يتم دمج البرمجيات الخبيثة مع الملفات التنفيذية لهذه البرمجيات، مما يسمح بتنفيذ تعليمات خبيثة بمجرد تشغيل البرنامج.

كيف تتحول البرمجيات المشروخة إلى تهديد فعلي؟

1. تحميل برمجيات خبيثة دون علم المستخدم

معظم البرمجيات المشروخة تكون حاملة لأنواع مختلفة من البرمجيات الخبيثة مثل:

-

أحصنة طروادة (Trojans)

-

برمجيات الفدية (Ransomware)

-

برمجيات التجسس (Spyware)

-

برمجيات سرقة المعلومات (Stealers)

هذه البرمجيات قد تعمل في الخلفية لسرقة كلمات المرور، ملفات التعريف، أو حتى تنفيذ هجمات معقدة لاحقًا.

2. السيطرة الكاملة على النظام

بمجرد الإصابة، يمكن للمهاجمين:

-

الوصول عن بُعد إلى الجهاز.

-

تسجيل كل ما يتم كتابته على لوحة المفاتيح (Keylogging).

-

مراقبة البريد الإلكتروني وحسابات وسائل التواصل الاجتماعي.

-

تحميل ملفات إضافية لتوسيع نطاق السيطرة.

3. فتح الأبواب لشن هجمات على شبكات أكبر

في بيئات العمل، يمكن لجهاز واحد مصاب أن يكون نقطة انطلاق لاختراق شبكة كاملة، مما يؤدي إلى سرقة بيانات العملاء أو تدمير البنية التحتية الرقمية.

أمثلة واقعية: البرمجيات المشروخة كوسيلة للهجمات الحديثة

-

في 2024، كشفت شركة الأمن السيبراني Sophos أن حملة قرصنة كبرى استهدفت مستخدمي برنامج Adobe Photoshop المشروخ، حيث تم حقن البرنامج ببرمجية Vidar Stealer لسرقة كلمات المرور والمحافظ الرقمية.

-

برمجية Lumma Stealer في 2025، استغلت مواقع تحميل الألعاب المشروخة لتوزيع نفسها، متخفية ضمن ملفات التثبيت لتبدأ بجمع بيانات اعتماد الدخول وتفاصيل بطاقات الائتمان.

-

تقرير IBM X-Force أشار إلى أن أكثر من 60% من الهجمات التي استهدفت الشركات الصغيرة في 2024 كان مصدرها تحميل موظفين لبرمجيات غير مصرح بها ومقرصنة.

لماذا تكون البرمجيات المشروخة هدفًا مغريًا للمهاجمين؟

-

غياب التحديثات الأمنية: النسخ المشروخة لا تتلقى تحديثات رسمية، ما يجعلها عرضة للثغرات الأمنية المعروفة.

-

سهولة إخفاء البرمجيات الخبيثة: يمكن إخفاء البرمجيات الخبيثة ضمن الأكواد المعدلة أو ملفات التثبيت.

-

عدم قدرة المستخدمين على الشكوى أو طلب دعم رسمي: المستخدمين الذين يلجؤون للبرمجيات المقرصنة يفقدون حقهم في الدعم القانوني أو التحديثات الآمنة.

كيف تحمي نفسك ومؤسستك من مخاطر البرمجيات المشروخة؟

-

شراء البرمجيات من المصادر الرسمية فقط.

-

استخدام برامج مكافحة الفيروسات المتقدمة مع فحص دوري.

-

توعية الموظفين بمخاطر تحميل البرامج غير المرخصة.

-

مراقبة الشبكات بحثًا عن أنشطة غير اعتيادية.

-

تطبيق سياسات صارمة لإدارة الأصول الرقمية داخل المؤسسات.