أصبح أمن الهوية حائط الصَّد الأخيرَ ضد عواصف الاختراق والتهديدات السيبرانية باعتبارها جوازِ المرورِ الرقمي الأول. لكنْ، ماذا لو كان هذا الحائط مشرَعاً بفجوات خفيَّة؟ تُظهِر الأبحاث أنَّ “فجوة الأتمتة” في أمن الهويَّة أخطر مما نتصوَّر، حيث لا تزال المؤسسات تُدار بأيدي بشريةٍ عرضةٍ للخطأ، في وقت تُغنَم فيه الثغرات بِذكاء آلي لا ينام. فهل ننتظر كارثة تَكشِف الهشاشة أم نُسرِع إلى سد الفجوة قبل أن يتسلَّل العاصفون؟

وبالنسبة للعديد من المؤسسات، يبدو أمن الهوية تحت السيطرة. نظرياً، كل شيء يسير كما هو مخطط له. لكن بحثاً جديداً من Cerby، استناداً إلى آراء أكثر من 500 مسؤول في تقنية المعلومات والأمن، يكشف حقيقة مختلفة: الكثير لا يزال يعتمد على البشر وليس الأنظمة. في الواقع، أقل من 4% من فرق الأمن قامت بأتمتة عمليات أمن الهوية الأساسية بالكامل.

العمليات الأساسية لا تزال يدوية وعرضة للأخطاء

عمليات مثل تفعيل المصادقة متعددة العوامل (MFA)، والحفاظ على بيانات الاعتماد آمنة ومحدثة، وسحب الصلاحيات فور مغادرة الموظف – غالباً ما تكون يدوية، غير متسقة، وعرضة للخطأ. وعندما يعتمد التنفيذ الأمني على الذاكرة أو المتابعة، تظهر الثغرات بسرعة.

لا تزال الأخطاء البشرية أحد أكبر التهديدات لأمن المؤسسات. فقد وجد تقرير Verizon لخرق البيانات 2025 أن العنصر البشري كان متورطاً في 60% من حالات الاختراق. نفس الأخطاء اليدوية التي تسببت في اختراقات قبل عقد من الزمن لا تزال تعرض أنظمة الهوية للخطر اليوم. ويظهر تقرير Cerby عن فجوة أتمتة الهوية 2025 مدى انتشار المشكلة – ومدى بعدنا عن الأتمتة الكاملة.

“الميل الأخير” لا يزال يعتمد على الخطأ البشري

تكشف البيانات أن المؤسسات تعتمد بشكل كبير على العمل البشري في المهام التي كان يجب أتمتتها عبر دورة حياة أمن الهوية:

-

41% من المستخدمين النهائيين ما زالوا يشاركون أو يحدثون كلمات المرور يدوياً، باستخدام طرق غير آمنة مثل جداول البيانات أو البريد الإلكتروني أو أدوات الدردشة. ونادراً ما يتم تحديثها أو مراقبتها، مما يزيد من احتمالية إساءة استخدام بيانات الاعتماد أو اختراقها.

-

89% من المؤسسات تعتمد على المستخدمين لتفعيل MFA يدوياً في التطبيقات، رغم أن المصادقة متعددة العوامل من أكثر ضوابط الأمن فعالية. بدون الإلزام، يصبح الحماية اختيارية، والمهاجمون يعرفون كيف يستغلون هذه الثغرة.

-

59% من فرق تقنية المعلومات تقوم بتوفير وإلغاء صلاحيات المستخدمين يدوياً، معتمدة على أنظمة التذاكر أو المتابعات غير الرسمية. هذه العمليات بطيئة وغير متسقة وسهلة النسيان – مما يعرض المؤسسات لوصول غير مصرح به ومخاطر عدم الامتثال.

المؤسسات لا تستطيع الانتظار

العواقب لم تعد افتراضية:

-

وفقاً لمعهد Ponemon، تعرضت 52% من المؤسسات لخرق أمني ناتج عن أعمال يدوية في تطبيقات غير متكاملة. معظمها شهد 4 خروقات أو أكثر. وكانت النتائج ملموسة: 43% فقدوا عملاء، و36% فقدوا شركاء.

هذه الإخفاقات يمكن التنبؤ بها ومنعها، ولكن فقط إذا توقفت المؤسسات عن الاعتماد على البشر في تنفيذ ما يجب أن يكون مؤتمتاً. لم يعد أمن الهوية نظاماً خلفياً – بل أصبح أحد أهم عناصر التحكم في الأمن المؤسسي. ومع توسع سطح الهجوم وازدياد تطور التهديدات، تصبح فجوة الأتمتة أكثر خطورة وتجاهلها أكثر خطراً.

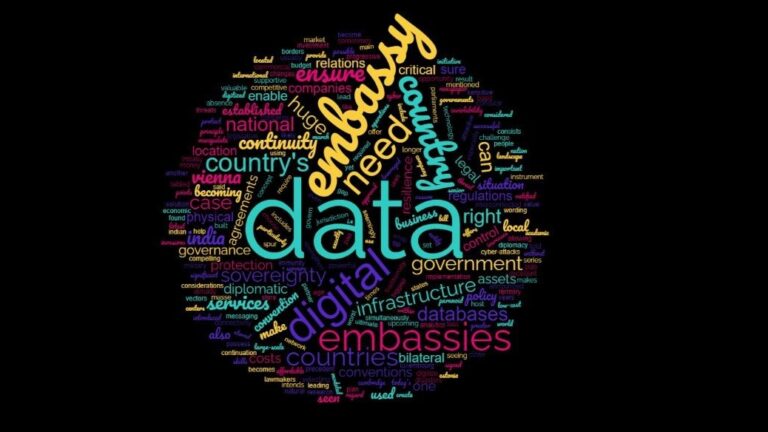

لماذا تستمر فجوة الأتمتة؟

إذا كانت الأتمتة بالغة الأهمية لأمن الهوية، فلماذا لا تزال هذه الثغرات اليدوية موجودة؟ لقد ظهرت كنتيجة للنمو السريع، وتعدد التطبيقات، والبنية التحتية المجزأة:

-

التطبيقات غير المتكاملة منتشرة ولا تدعم معايير الهوية المطلوبة للتكامل مع موفري الهوية الحاليين. غالبية التطبيقات المؤسسية تقع في هذه الفئة، وهذا العدد في تزايد مستمر.

-

فرق تقنية المعلومات والأمن تفترض أن الأدوات = تغطية أمنية. لكن البيئات اليوم تمتد عبر أنظمة SaaS، والهواتف، والسحابة، والأنظمة المحلية. كما أن ظاهرة Shadow IT تنمو بسرعة أكبر مما يمكن تتبعه.

-

الحلول المؤقتة غير قابلة للتوسع. أدوات إدارة كلمات المرور والنصوص البرمجية اليدوية غالباً ما تخلق بنية تحتية مجزأة. وعندما لا تكون التكاملات موجودة، يتم “ترقيعها” – لكن هذه الإصلاحات مكلفة وهشة.

كيفية سد فجوة الأتمتة

الخبر السار: سد الفجوة لا يتطلب إعادة بناء نظام الهوية بالكامل، بل إكماله.

تقوم المؤسسات الرائدة بتطبيق الأتمتة في كل ركن من نظامها التطبيقي دون انتظار التكاملات الأصلية. كما بدأت بعض الفرق استكشاف وكلاء الذكاء الاصطناعي للمساعدة في سد هذه الفجوة. لكن الثقة لا تزال في تطور:

-

78% من قادة الأمن لا يثقون بالذكاء الاصطناعي لأتمتة مهام الهوية بالكامل.

-

لكن 45% يدعمون نموذجاً تعاونياً يجمع بين البشر والذكاء الاصطناعي.

توفر Cerby المرونة اللازمة لدعم كلا النهجين، مما يساعد الفرق على تحقيق الأتمتة حيث تكون أكثر الحاجة إليها.

يقدم تقرير Cerby (فجوة أتمتة الهوية 2025) نتائج استطلاع شمل 500+ من قادة تقنية المعلومات والأمن، مع خطوات عملية لسد واحدة من أكثر المخاطر المهملة في الأمن المؤسسي.