كشفت وكالة الأمن السيبراني البريطانية (NCSC) عن استغلال جهات تهديد لثغرات حديثة في أجهزة Cisco Secure Firewall ASA ضمن هجمات يوم-صفر أدت إلى زرع برمجيات خبيثة جديدة تُعرف باسم RayInitiator وLINE VIPER. بدأت سيسكو تحقيقاتها بعد رصد هجمات استهدفت عدة هيئات حكومية منذ مايو 2025، حيث استُخدمت الثغرات لزرع شيفرات تنفيذ، تنفيذ أوامر، واحتمال سحب بيانات من الأجهزة المُجهزة بخدمات الويب VPN.

RayInitiator وLINE VIPER — آليات العمل والقدرات

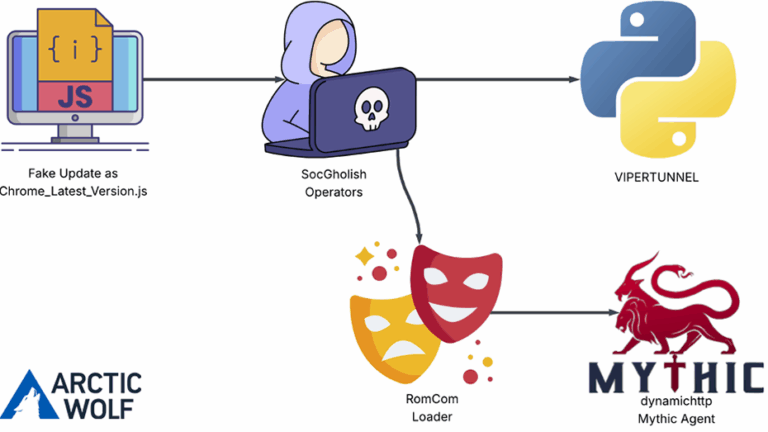

أوضحت التحليلات أن العملية تستخدم RayInitiator وهو bootkit مبني على GRUB يُفلاش إلى الأجهزة المصابة ليتمكن من البقاء عبر إعادة التشغيل وترقيات الفيرموير، ويقوم بتحميل LINE VIPER (شيلود لوادر في مستوى المستخدم) إلى الذاكرة.

يمكّن LINE VIPER المهاجم من تنفيذ أوامر CLI، التقاط حزم شبكية، تجاوز مصادقة/تفويض/محاسبة VPN (AAA) لأجهزة المهاجم، كتم رسائل syslog، حصاد أوامر CLI للمستخدمين، وإجبار الجهاز على إعادة تشغيل مؤجلة. يستخدم LINE VIPER قنوات اتصال متعددة مع خوادم القيادة والتحكم (C2) — عبر جلسات مصادقة WebVPN على HTTPS أو عبر ICMP مع ردود عبر TCP خام — إضافة إلى تعديلات على ثنائيات “lina” لتقليل آثار الفحص الجنائي ومنع كشف تغييرات أوامر مثل copy وverify.

الأجهزة المتأثرة وتقنيات الثبات

أشارت سيسكو إلى أن الحملة استغلت ثغرات CVE-2025-20362 (CVSS 6.5) وCVE-2025-20333 (CVSS 9.9) لتجاوز المصادقة وتنفيذ كود خبيث على أجهزة ASA القابلة للاستهداف. في بعض الحالات، عبث المهاجمون بـROMMON (مشرف ذاكرة القراءة فقط الخاصة بعملية الإقلاع) لتأمين المثابرة عبر إعادة التشغيل وترقيات السوفتوير، لكن هذا التلاعب رُصد على منصّات ASA 5500-X التي تفتقر إلى آليات Secure Boot وTrust Anchor.

كما أبلغت سيسكو عن ثغرة ثالثة عولجت لاحقًا CVE-2025-20363 (CVSS ~8.5–9.0) تؤثر في خدمات الويب لمنتجات ASA وFTD وIOS/IOS XE/IOS XR، تتيح تنفيذ كود عن بعد عند تجاوز تخفيفات الحماية. العديد من طرازات ASA المتأثرة وصلت إلى أو تقترب من نهاية الدعم (EoS)، مما يزيد من مخاطر استمرار التعرض لو لم تُحدَّث أو تُستبدل.

استجابة وتوصيات الجهات الدولية

دعت مراكز أمن وطنيّة — من بينها NCSC، وكندا، وCISA — إلى اتخاذ إجراءات فورية. نصحت سيسكو والعملاء بتحديث نُسخ ASA وFTD إلى الإصدارات المصلَحة على الفور، والتحقق من سلامة الفيرموير ووجود أي تغييرات على ROM/ROMMON، ومراجعة سجلات النظام لاكتشاف إخفاء تسجيل الأحداث أو إعادة تشغيل مصمَّمة. كما ربطت التحليلات النشاط بعنقود تهديد اسمه ArcaneDoor ونسبةً إلى مجموعة يُعتقد أنها مرتبطة بالصين تحمل اسم الرمز UAT4356 / Storm-1849، والتي سبق أن استخدمت برمجيات مثل Line Runner وLine Dancer.