تحولت إدارة التعرض المستمر للتهديدات (CTEM) من مجرد مفهوم إلى حجر أساس في استراتيجيات الأمن السيبراني، وأصبحت أداة استراتيجية حيوية لمسؤولي الأمن (CISOs). لم تعد CTEM إطارًا نظريًا، بل أصبحت الركيزة الأساسية لبرامج الأمن الحديثة، حيث توائم باستمرار بين جهود الأمن والمخاطر الواقعية.

جوهر CTEM: الدمج بين الأدوات الهجومية والدفاعية

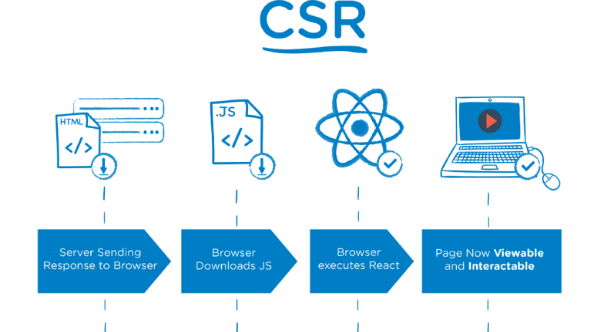

يعتمد نهج CTEM على تكامل التحقق من التعرض للهجوم (AEV)، وهي منهجية هجومية متقدمة تعتمد على أدوات أمنية استباقية مثل:

-

إدارة سطح الهجوم الخارجي (ASM)

-

اختبار الاختراق الذاتي وفرق القراصنة المحاكية (Red Teaming)

-

محاكاة الاختراق والهجوم (BAS)

معًا، توفر هذه الأدوات رؤية شاملة للمخاطر، مما يمكن المؤسسات من تحديد التهديدات والتحقق منها وتقليلها بشكل استباقي، وتحويل التعرض للتهديدات إلى مقياس عمل قابل للإدارة.

لماذا يحقق CTEM النجاح في 2025؟

يشهد CTEM انتشارًا واسعًا بسبب قدرته على مواكبة التهديدات الديناميكية وتحقيق نتائج ملموسة. تؤكد Gartner أن المؤسسات التي تعتمد CTEM ستكون أقل عرضة للاختراقات بثلاث مرات بحلول 2026.

1. التحقق من التعرض للهجوم (AEV): محاكاة التهديدات الواقعية

تقوم AEV بمحاكاة هجمات حقيقية باستخدام الذكاء الاصطناعي والتعلم الآلي لتكرار تكتيكات المهاجمين (TTPs). هذا يساعد في:

-

كشف الثغرات القابلة للاستغلال قبل استغلالها

-

تحسين الدفاعات بشكل استباقي

2. إدارة سطح الهجوم (ASM): توسيع نطاق الرؤية الأمنية

توفر ASM رؤية شاملة للأصول الرقمية للمؤسسة، مما يمكن فرق الأمن من:

-

اكتشاف الأصول غير المعروفة أو غير المؤمنة

-

مراقبة الثغرات والتعرض للتهديدات بشكل مستمر

3. اختبار الاختراق الذاتي وفرق Red Teaming: تعزيز القابلية للتوسع

أصبحت الاختبارات الذاتية للاختراق وفرق المحاكاة الهجومية جزءًا أساسيًا من CTEM، حيث توفر:

-

رؤى فورية وقابلة للتنفيذ

-

كشف الثغرات في الوقت الفعلي دون انتظار عمليات التدقيق الدورية

4. محاكاة الاختراق والهجوم (BAS): التحقق المستمر من فعالية الضوابط الأمنية

تركز أدوات BAS على محاكاة الهجمات المعروفة (مثل التصيد الاحتيالي والانتقال الجانبي وسرقة البيانات) دون التسبب في تعطيل الأنظمة. تساعد في:

-

كشف نقاط العمى وسوء التكوينات

-

تحسين استجابة الأمن بناءً على إطار عمل مثل MITRE ATT&CK

لماذا تتبنى المؤسسات CTEM في 2025؟

-

التوسع الرقمي: مع التحول إلى الحوسبة السحابية وزيادة الاعتماد على سلاسل التوريد، أصبح سطح الهجوم أكثر تعقيدًا.

-

الكفاءة التشغيلية: يقلل CTEM من التكرار ويعزز الاستجابة السريعة للتهديدات.

-

النتائج الملموسة: يحول CTEM النقاشات المجردة حول المخاطر إلى قرارات تعتمد على البيانات.

-

الامتثال التنظيمي: يساعد CTEM في الالتزام بالتشريعات مثل NIS2 وDORA وتقارير SEC.

الخاتمة: CTEM ليس إطار عمل تقليدي، بل استراتيجية تحويلية

لم يعد الأمن السيبراني يعتمد على الأساليب التفاعلية التقليدية. يتطلب العصر الحالي نهجًا استباقيًا وقابل للقياس ومستمرًا لإدارة التهديدات. يُعد CTEM بمثابة خريطة طريق لتحويل الأمن إلى تخصص يعتمد على البيانات ويتوافق مع أهداف العمل.

حول BreachLock

تعد BreachLock رائدة في مجال الأمن الهجومي، حيث تقدم حلولًا قابلة للتوسع للاختبارات الأمنية المستمرة. تقدم خدمات مثل:

-

إدارة سطح الهجوم

-

اختبارات الاختراق بقيادة بشرية ومعززة بالذكاء الاصطناعي

-

محاكاة الهجمات والتحقق من التعرض للتهديدات (AEV)