كشف بحث أمني حديث أن ناشري أكثر من 100 إضافة لمحرر Visual Studio Code سلّطوا مفاتيح وصول شخصية (PATs) وبيانات سرية أخرى داخل الإضافات، ما يتيح للمهاجمين تحديث الإضافات وتوزيع برمجيات خبيثة على قواعد تثبيت واسعة — وهو خطر بالغ في سياق سلسلة التوريد البرمجية.

في تقرير مشترك، وجد باحثو شركة Wiz أكثر من 550 سرًا صالِحًا منتشراً عبر أكثر من 500 إضافة من مئات الناشرين، ووقعت هذه الأسرار تحت 67 نوعًا مختلفًا، من بينها مفاتيح موفري الذكاء الاصطناعي (OpenAI, Gemini, Anthropic، وغيرها)، أسرار مزودي السحابة (AWS, Google Cloud, GitHub, Stripe، إلخ)، أسرار قواعد بيانات (MongoDB, PostgreSQL, Supabase)، بالإضافة إلى أكثر من 100 إضافة كشفت عن PATs لسوق VS Code Marketplace تمثّل نحو 85,000 تثبيت، وحوالي 30 إضافة كشفت عن توكنات وصول Open VSX بإجمالي لا يقل عن 100,000 تثبيت. جزُء كبير من الإضافات المشمولة كانت ثيمات وواجهات.

كيف تتسرب الأسرار ولماذا يمثل ذلك خطراً على المؤسسات

تُوزّع إضافات VS Code كملفات vsix قابلة لفك الضغط والتفتيش، ما يعني أن أي أسرار مضمنة بشكل ثابت داخل الكود أو ملفات التهيئة تصبح سهلة الاكتشاف والاستغلال. يتيح أي PAT مُسرّب للمهاجم دفع تحديث خبيث عبر القناة الرسمية للاستخدامين المثبتين، وبذلك تتحوّل الإضافة الموثوقة إلى حاملة برمجيات خبيثة تصل إلى آلاف المستخدمين دفعة واحدة — وهو ما وصفه باحثو Wiz بأنه خطر مباشر على سلسلة التوريد يصل إلى قاعدة تثبيت تراوح مئات الآلاف.

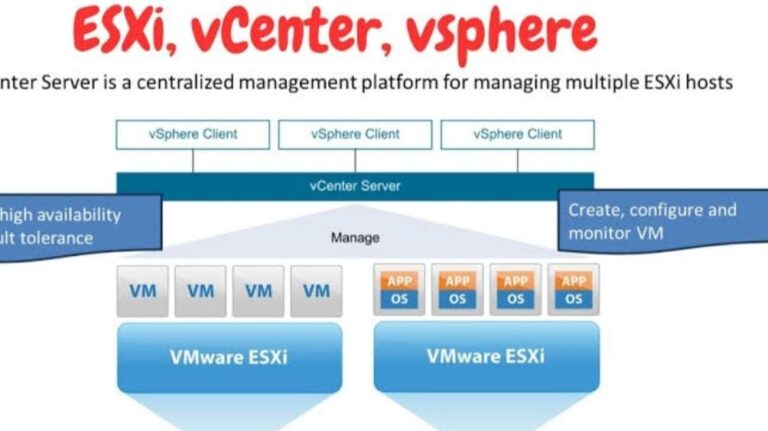

كما أنّ إدماج سجل Open VSX في مشتقات VS Code المعتمدة على الذكاء الاصطناعي (مثل Cursor وWindsurf) يوسّع نطاق التعرض؛ إذ يمكن أن تنتقل الإضافات المصابة عبر بيئات متعددة بسرعة. وأشارت Wiz إلى حالة واحدة حيث مكّن PAT مسرّب مهاجمًا من استهداف سوق عمل لشركة صينية بقيمة سوقية تبلغ 30 مليار دولار عبر دفع تحديثات موجهة لموظفيها، ما يبيّن أن الخطر يمتد إلى إضافات داخلية أو مخصصة للبائعين داخل المؤسسات.

حملات خبيثة تستغل الإضافات: TigerJack نموذجًا

في سياق ذي صلة، كشفت Koi Security عن جهة تهديد أطلقت عليها اسم TigerJack، نسبت إليها نشر ما لا يقل عن 11 إضافة خبيثة تبدو شرعية منذ أوائل 2025 كجزء من حملة منسقة. نشر المهاجمون إضافات تبدو أنها تؤدي وظائف مفيدة (غطاء مثالي)، بينما تضمر قدرات سرقة شفرة المصدر، تعدين عملات، وفتح أبواب خلفية للوصول الكامل إلى الأنظمة.

مثالان بارزان: إضافة C++ Playground التي جُمعت آلاف التنصيبات وكانت قادرة على التقاط ضغطة المفاتيح تقريبًا في الزمن الحقيقي بعد تأخير 500 مللي ثانية لسرقة ملفات شفرة C++، وإضافة HTTP Format التي تضمّ مُعدَّن CoinIMP للتعدين الخفي باستغلال موارد النظام. كما وُجدت إضافات تقوم بتنزيل وتنفيذ جافاسكربت خارجي كل 20 دقيقة من خادم تحكم (“ab498.pythonanywhere[.]com”) باستخدامeva1 ، ما يمكّن المهاجم من دفع أي عبء خبيث ديناميكيًا دون تحديث الإضافة نفسها.

وأشارت Koi أيضًا إلى أن العديد من هذه الإضافات كانت في البداية أدوات بريئة قبل أن تُعدّل لاحقًا — تكتيك حصان طروادة الكلاسيكي الذي يسهل تحقيق ثقة المستخدم ثم إساءة الاستخدام عبر تحديثات لاحقة. كما لوحظ أن بعض الإضافات أُعيدت نشرها على Open VSX بعد إزالتها من متجر مايكروسوفت، ما يدلّ على هجرة التهديدات بين الأسواق.

توصيات عملية للمطورين والمنظمات للحد من هذا الخطر

-

قلّلوا عدد الإضافات المثبتة وراجعوا احتياجكم الفعلي لكل إضافة قبل تثبيتها.

-

افحصوا ملفات vsix قبل التثبيت — فكّوا الحزمة وتأكدوا من عدم وجود أسرار أو توكنات مضمّنة.

-

عيّنوا عملية جرد مركزي للإضافات داخل المؤسسة وأنشئوا قوائم سماح (allowlist) مركزية بدل السماح بتنصيب عشوائي.

-

عطلوا التحديثات التلقائية أو قيّدوها خلال نافذة مراجعة أمنية، واطلبوا توقيع الناشر والتحقق من سلامة الحزمة.

-

نفذوا فحصا لأنماط الأسرار (secret scanning) في مستودعات الإضافات والشيفرة المصدرية، واستخدموا إدارة أسرار مركزية بدل تضمينها في الكود.

-

إن اكتشفتم PATs أو أسرارًا مسرّبة في إضافاتكم، اعملوا على إبطالها فورًا في السوق وإصدار تحديث آمن، وفحص سجل التغييرات في الإصدارات السابقة.

-

راقبوا السوقين (Marketplace وOpen VSX) لأن تهديدات الإضافات قد تنتقل بينهما، وضعوا آليات إنذار عند اكتشاف إصدارات مكرّرة أو مريبة.