كشف باحثو الأمن السيبراني عن ثغرة أمنية عالية الخطورة في إضافة OttoKit (المعروفة سابقًا باسم SureTriggers) على منصة WordPress، يتم استغلالها بشكل نشط بعد ساعات فقط من إعلانها للعامة.

تفاصيل الثغرة الأمنية – CVE-2025-3102

-

درجة الخطورة (CVSS): 8.1

-

نوع الثغرة: تجاوز التفويض (Authorization Bypass)

-

الوصف: تسمح الثغرة للمهاجم بإنشاء حساب مسؤول (Admin) على الموقع المصاب ضمن ظروف معينة، مما يفتح الباب للسيطرة الكاملة على الموقع.

كيف تحدث الثغرة؟

وفقًا لتحليل من Wordfence، فإن الإضافة “SureTriggers: All-in-One Automation Platform” تعاني من خطأ في دالة autheticate_user التي لا تتحقق من وجود قيمة فارغة لحقل secret_key.

يحدث ذلك في جميع الإصدارات حتى 1.0.78، مما يسمح للمهاجمين غير المصادقين بإنشاء حسابات إدارية عندما تكون الإضافة مثبتة ومفعّلة ولكن لم يتم إعدادها بمفتاح API.

ماذا يمكن أن يحدث في حال الاستغلال؟

إذا تم استغلال الثغرة بنجاح، يستطيع المهاجم:

-

إنشاء حساب مسؤول جديد.

-

رفع إضافات ضارة.

-

تعديل محتوى الموقع لنشر برمجيات خبيثة أو رسائل مزعجة.

-

إعادة توجيه الزوار إلى مواقع مشبوهة.

وقد نُسب اكتشاف الثغرة إلى الباحث الأمني Michael Mazzolini (mikemyers) بتاريخ 13 مارس 2025، وتم إصلاحها في الإصدار 1.0.79 الذي صدر في 3 أبريل 2025.

من المتأثر؟

إضافة OttoKit لديها أكثر من 100,000 تثبيت نشط، ولكن الثغرة لا تؤثر إلا على المواقع التي تم:

-

تثبيت الإضافة وتفعيلها

-

ولكن لم يتم إعدادها بمفتاح API

نشاط الاستغلال الفعلي

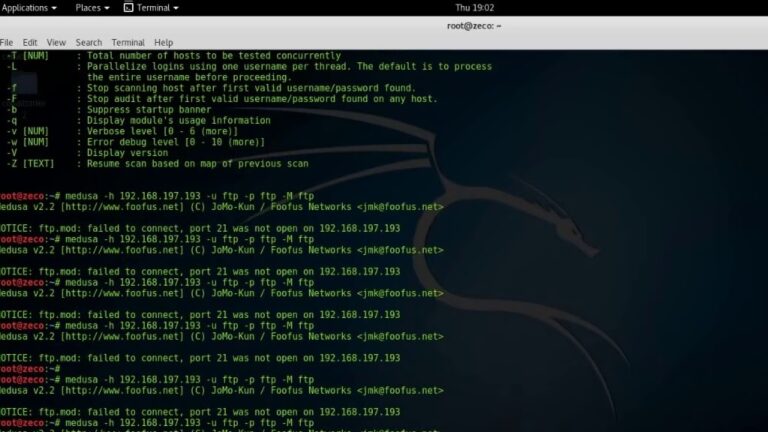

أشار تقرير من Patchstack إلى أن المهاجمين بدأوا باستغلال الثغرة فور الإعلان عنها، حيث يتم إنشاء حسابات مسؤول بأسماء عشوائية مثلxtw1838783bc.

من المحتمل أن تكون أسماء المستخدمين وكلمات المرور وعناوين البريد مختلفة في كل محاولة هجوم.

الهجمات تم تتبعها من عنوانين IP:

-

IPv6: 2a01:e5c0:3167::2

-

IPv4: 89.169.15.201

التوصيات لأصحاب مواقع ووردبريس:

-

تحديث الإضافة فورًا إلى الإصدار 1.0.79 أو الأحدث.

-

التحقق من قائمة حسابات المشرفين على الموقع.

-

حذف أي حسابات مشبوهة أو غير معروفة.

-

تقييد الوصول إلى لوحة التحكم عبر جدار حماية أو أدوات الأمان.

-

مراجعة إعدادات الإضافة والتأكد من تفعيل مفتاح API.