ثغرة خطيرة في GlobalProtect: Palo Alto تسد ثغرة قد تُسقط الجدران النارية بلا تسجيل دخول

وكلاء الذكاء الاصطناعي يتحولون إلى مسارات لتصعيد الصلاحيات

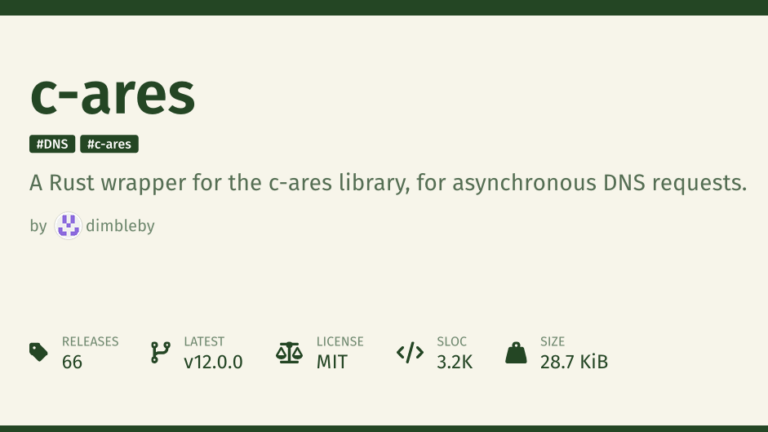

حملة برمجيات خبيثة تستغل ثغرة DLL في مكتبة c-ares لنشر أدوات تجسس وسرقة بيانات

ثغرة خطيرة في FortiSIEM تسمح بتنفيذ أوامر عن بُعد دون مصادقة

برمجية خبيثة جديدة تستغل واتساب وسيغنال لاستهداف القوات الأوكرانية

مجموعة Salt Typhoon الصينية متهمة باختراق بريد إلكتروني لموظفي الكونغرس الأميركي

كيف استغل المهاجمون الذكاء الاصطناعي في 2025؟.. دروس للأمن السيبراني