تحليل السلوك والتهديدات المتقدمة.. ثورة في التنبؤ بالهجمات السيبرانية

توقعات الأمن السيبراني لعام 2026: بين الضجيج الإعلامي والمخاطر الحقيقية

امتدادات خبيثة في كروم تسرق محادثات ChatGPT وDeepSeek من 900 ألف مستخدم

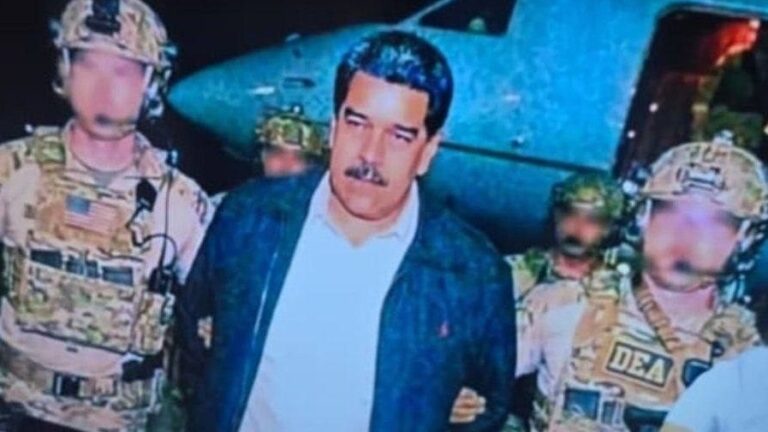

القبضة الرقمية الخفية: كيف تُدار مخططات الاعتقال العابرة للحدود بأدوات سيبرانية بحتة؟

أسواق الإنترنت المظلم بين التجارة السرية والتهديدات الأمنية

عام الحروب الإلكترونية الشاملة: تنبؤات التهديدات السيبرانية في 2026 وسيناريوهات المواجهة

2025.. عام تصاعد الهجمات السيبرانية كجزء من الاستراتيجيات العسكرية